Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Ce guide fournit des instructions sur la configuration, le déploiement et la gestion des intégrations de WorkflowGen avec Docker.

Cette section fournit des instructions sur comment exécuter rapidement le conteneur WorkflowGen avec une architecture minimale sur votre ordinateur local.

Assurez-vous d'avoir une licence WorkflowGen valide.

Si vous utilisez Windows Server, assurez-vous qu'il s'agit bien de Windows Server 2019 et utilisez la balise correspondant à cette version. Par exemple, pour Windows Server 2019, utilisez la balise qui se termine par ltsc2019.

À la fin de cette section, l’architecture suivante sera déployée sur votre ordinateur local :

Dans le moteur Docker de votre ordinateur, vous aurez un serveur WorkflowGen en cours d'exécution et une base de données WorkflowGen qui utiliseront des volumes mappés sur votre ordinateur local pour conserver les fichiers de données.

Assurez-vous d'avoir installé Docker sur votre ordinateur.

Suivez les instructions dans le guide (disponible en anglais uniquement) pour installer Docker pour Windows. Vous devez utiliser des conteneurs Windows, donc vous devez utiliser au minimum Windows 10 Pro.

N'installez pas Docker pour Windows sur Windows Server. Il est conçu pour le développement seulement.

Suivez les instructions dans le guide pour installer Docker sur Windows Server.

Pour cette configuration, il est recommandé d'utiliser l'image Docker de la base de données de WorkflowGen. Vous pouvez également utiliser une base de données SQL installée sur votre ordinateur local.

Pour télécharger l'image de la base de données sur votre ordinateur local, ouvrez PowerShell et entrez ce qui suit :

Pour que WorkflowGen fonctionne, vous devez exécuter la base de données avant d'exécuter WorkflowGen. Avant de créer le conteneur, vous allez créer un volume Docker afin d'externaliser les fichiers de base de données (.mdf et .ldf). Cela garantira que les données sont toujours là après la suppression du conteneur.

L'emplacement physique du volume peut être obtenu à l'aide de la commande suivante :

Généralement, il sera stocké dans C:\ProgramData\Docker\volumes\sqldata\_data. Assurez-vous que le conteneur dispose d'un accès en écriture à ce répertoire (voir l'article Microsoft pour plus d'informations).

Vous êtes maintenant prêt à exécuter le conteneur de base de données. Pour ce faire, exécutez la commande suivante :

Cette dernière commande définira les mots de passe de l'utilisateur SA de la base de données, de l'utilisateur de la base de données WFGEN_USER et du compte wfgen_admin WorkflowGen sur strong(!)Pass. Selon la nature de Docker, les variables d’environnement SA_PASSWORD et ACCEPT_EULA proviennent du conteneur de base microsoft/mssql-server-windows-express et ne sont pas directement traitées par le conteneur WorkflowGen.

Entrez ce qui suit pour télécharger l’image WorkflowGen :

Pour ce conteneur, vous avez besoin de trois volumes afin de conserver correctement les données WorkflowGen :

Licences WorkflowGen (licences)

Les données WorkflowGen (data), qui contiennent les éléments suivants :

Le dossier App_data (appdata

Vous devez maintenant copier votre licence WorkflowGen dans le volume de licences. Pour ce faire, exécutez la commande suivante :

De cette façon, le conteneur WorkflowGen pourra récupérer la license via le volume. Vous avez également besoin d'une clé de chiffrement pour le conteneur. Utilisez la commande suivante pour en générer une :

Pour exécuter le conteneur actuel, remplacez <YOUR_WFG_LIC_KEY> par votre clé de licence WorkflowGen et <YOUR_NEW_GUID> par le GUID que vous avez généré à l'étape précédente, puis exécutez la commande suivante :

Lorsque le conteneur est prêt, ouvrez un navigateur et accédez à http://localhost:8080/wfgen, où vous serez invité à vous authentifier par WorkflowGen. Par défaut, le conteneur est configuré avec la méthode d'authentification applicative.

Une fois que vous avez terminé avec cet environnement, vous pouvez fermer les conteneurs en les arrêtant. Ils peuvent être redémarrés plus tard.

Toute variable d'environnement définie sera réappliquée après le redémarrage d'un conteneur. Par conséquent, toute modification apportée à un fichier web.config sans variables d'environnement ne sera pas effectuée entre les redémarrages ou les réexécutions.

Cette action conserve les données dans le système de fichiers du conteneur entre les redémarrages. Si vous ajoutez un fichier qui ne se trouve pas dans un volume, il sera conservé après le redémarrage.

Pour supprimer complètement les conteneurs, exécutez la commande suivante :

Cela supprimera la base de données et les conteneurs WorkflowGen, y compris toute modification manuelle du système de fichiers du conteneur qui ne fait pas partie d'un volume. Même si les conteneurs ne sont plus là, les données des volumes sont conservées et peuvent être utilisées par d'autres conteneurs. Par exemple, vous pouvez lancer trois autres conteneurs WorkflowGen qui utilisent les mêmes volumes et ils obtiendront tous exactement les mêmes fichiers au point de montage du volume.

Cette section décrit la méthode recommandée pour déployer facilement un environnement de développement local sans avoir à entrer beaucoup de commandes. Pour en savoir plus sur Docker Compose, consultez la (disponible en anglais uniquement).

À la fin de cette section, l’architecture suivante sera déployée sur votre ordinateur local :

Dans le moteur Docker de votre ordinateur, vous aurez un serveur WorkflowGen en fonctionnement et une base de données WorkflowGen. Ces deux conteneurs utiliseront des volumes mappés sur votre ordinateur local pour conserver les fichiers de données.

Suivez les instructions dans le guide pour installer Docker pour Windows. Vous devez utiliser des conteneurs Windows, donc vous devez utiliser au minimum Windows 10 Pro.

N'installez pas Docker pour Windows sur Windows Server. Il est conçu pour le développement seulement.

Suivez les instructions dans le guide pour installer Docker sur Windows Server.

Pour Windows Server uniquement, vous devez également installer l’outil Docker Compose, car il n’est pas installé par défaut. Suivez les instructions pour Windows Server dans le guide . Pour vérifier que Docker Compose est correctement installé, exécutez la commande suivante

Pour cette configuration, il est recommandé d'utiliser l'image Docker de la base de données de WorkflowGen. Vous pouvez également utiliser une base de données SQL installée sur votre ordinateur local.

Avant de créer les services, vous devez créer le volume de licences en externe à partir de la composition afin que les licences soient présentes au moment de la création du conteneur. Pour ce faire, exécutez la commande suivante:

Ensuite, vous devez copier votre fichier de licence dans le répertoire des licences. La commande suivante vous montrera où la licence sera stockée :

Pour copier votre licence, exécutez la commande suivante :

Cette valeur devrait être générée par vous. Un simple GUID suffira puisqu'il contient une entropie suffisante pour ne pas être deviné :

Pour chaque service que vous allez créer (un pour WorkflowGen et un pour la base de données), vous aurez besoin d'un fichier contenant toutes les variables d'environnement de ce service.

Utilisez le fichier suivant comme modèle :

Enregistrez-le sous le nom database.env en utilisant le chemin où vous placerez le fichier Compose.

Utilisez le fichier suivant comme modèle :

Enregistrez ce fichier sous le nom workflowgen.env en utilisant le chemin où vous placerez le fichier Compose.

Pour déployer des services avec Docker Compose, vous avez besoin d'un fichier Compose qui les décrit. Utilisez le fichier Compose suivant pour cet exemple :

Enregistrez ce fichier sous le nom docker-compose.yml en utilisant le chemin où vous avez placé vos fichiers de variables d’environnement, puis exécutez la commande suivante :

Attendez quelques minutes que les conteneurs soient lancés, puis ouvrez un navigateur et accédez à http://localhost:8080/wfgen, où vous serez invité à vous authentifier. Entrez les informations d'identification (nom d'utilisateur wfgen_admin et mot de passe strong(!)Pass). La page d'accueil de WorkflowGen devrait s'afficher.

advantys/workflowgen-sql-express est conçue pour le développement ou les tests seulement. Il n'est pas adapté aux charges de travail de production. Au lieu de cela, envisagez d'utiliser la version Linux de l'image (p.ex. advantys/workflowgen-sql:7.18.2-ubuntu-18.04).Applications de workflow (wfapps)

docker image pull advantys/workflowgen-sql:9.3.1-express-win-ltsc2019docker volume create sqldatadocker volume inspect -f "{{.Mountpoint}}" sqldatadocker container run -it `

--env ACCEPT_EULA=Y `

--env 'SA_PASSWORD=strong(!)Pass' `

--env WFGEN_DATABASE_USER_USERNAME=WFGEN_USER `

--env 'WFGEN_DATABASE_USER_PASSWORD=strong(!)Pass' `

--env 'WFGEN_ADMIN_PASSWORD=strong(!)Pass' `

-v sqldata:C:\wfgen\sql `

--name wfgen_sql `

--hostname database `

advantys/workflowgen-sql:9.3.1-express-win-ltsc2019docker image pull advantys/workflowgen:9.3.1-win-ltsc2019"licenses", "wfgdata" | ForEach-Object { docker volume create $_ }Copy-Item C:\Path\To\WorkflowGen.lic $(docker volume inspect -f "{{.Mountpoint}}" licenses)[guid]::NewGuid().ToString('N')

# fda7a6a81db2428b8885bd1210522755docker container run -it `

--env 'WFGEN_APP_SETTING_ApplicationUrl=http://localhost:8080/wfgen' `

--env 'WFGEN_APP_SETTING_ApplicationSerialNumber=<YOUR_WFG_LIC_KEY>' `

--env 'WFGEN_APP_SETTING_ApplicationSecurityPasswordSymmetricEncryptionKey=<YOUR_NEW_GUID>' `

--env 'WFGEN_DATABASE_CONNECTION_STRING=Data Source=database,1433;Network Library=DBMSSOCN;Initial Catalog=WFGEN;User ID=WFGEN_USER;Password=strong(!)Pass;' `

-p 8080:80 `

-v wfgdata:C:\wfgen\data `

-v licenses:C:\wfgen\licenses:RO `

--name wfgen `

advantys/workflowgen:9.3.1-win-ltsc2019# Stopping the containers

"wfgen", "wfgen_sql" | ForEach-Object { docker container stop $_ }

# Starting the containers

docker container start wfgen_sql

# Wait for the database to be ready and then start the WorkflowGen container

docker container start wfgen

# Restarting the containers

"wfgen_sql", "wfgen" | ForEach-Object { docker container restart $_ }"wfgen", "wfgen_sql" | ForEach-Object { docker container rm -f $_ }docker-compose versiondocker volume create licensesdocker volume inspect -f "{{.Mountpoint}}" licensesCopy-Item C:\Path\To\WorkflowGen.lic $(docker volume inspect -f "{{.Mountpoint}}" licenses)[guid]::NewGuid().ToString('N')

# fda7a6a81db2428b8885bd1210522755SA_PASSWORD=strong(!)Pass

WFGEN_DATABASE_USER_USERNAME=WFGEN_USER

WFGEN_DATABASE_USER_PASSWORD=strong(!)Pass

WFGEN_ADMIN_PASSWORD=strong(!)PassWFGEN_APP_SETTING_ApplicationUrl=http://localhost:8080/wfgen

WFGEN_APP_SETTING_ApplicationSerialNumber=<YOUR_WFG_LIC_KEY>

WFGEN_APP_SETTING_ApplicationSecurityPasswordSymmetricEncryptionKey=<YOUR_NEW_GUID>

WFGEN_DATABASE_CONNECTION_STRING=Data Source=database,1433;Network Library=DBMSSOCN;Initial Catalog=WFGEN;User ID=WFGEN_USER;Password=strong(!)Pass;version: '3.8'

services:

workflowgen:

image: advantys/workflowgen:9.3.1-win-ltsc2019

restart: always

env_file:

- '.\workflowgen.env'

ports:

- '8080:80'

volumes:

- 'wfgdata:C:\wfgen\data'

- 'licenses:C:\wfgen\licenses:RO'

depends_on:

- database

database:

image: advantys/workflowgen-sql:9.3.1-express-win-ltsc2019

env_file:

- '.\database.env'

volumes:

- 'sqldata:C:\wfgen\sql'

volumes:

wfgdata:

licenses:

external: true

sqldata:

Set-Location C:\Path\To\ComposeFile

docker-compose up

Cette section explique les configurations recommandées pour la base de données en production.

Consultez la documentation suivante pour l'installation d'Azure SQL:

Consultez la documentation suivante sur la configuration requise pour les bases de données sur site :

WorkflowGen propose une image de base de données prête pour la production basée sur l'image Microsoft SQL Server pour Linux. Elle a les mêmes options que l'image Microsoft avec quelques fonctionnalités supplémentaires telles que la création automatique de la base de données WorkflowGen et la définition du nom d'utilisateur et du mot de passe wfgen_admin. L'image est disponible sur Docker Hub :

Pour plus d'informations sur l'image de base de données WorkflowGen, voir dans la section Image de base de données WorkflowGen.

Cette section indique quelles données persistantes sont exposées et où. Il recommande également certaines façons de conserver, partager et sauvegarder les données. Pour les stratégies et recommandations de sauvegarde, voir la section Continuité des activités et reprise après sinistre.

Les données persistantes sont différentes selon que vous utilisez la version Linux ou la version Windows.

La version Linux a un moyen plus géré de persister les données de la base de données. Au lieu de ne conserver que les fichiers .mdf et .ldf de la base de données WorkflowGen, vous conservez à la place toutes les données d'état SQL Server, y compris les fichiers de base de données master. Pour plus d'informations sur la persistance des données dans Linux, consultez l'article dans la documentation Microsoft officielle pour SQL Server.

Étant donné que l'image de base de la version Windows n'a pas été mise à jour par Microsoft depuis un certain temps, les fichiers de base de données de WorkflowGen doivent être persistés manuellement. Par conséquent, le conteneur de base de données a un volume défini qui contiendra uniquement les fichiers de base de données WorkflowGen. De plus, il est recommandé d'utiliser la fonction de base de données autonome de SQL Server pour conserver les informations d'identification au niveau de la base de données plutôt qu'au niveau du système SQL Server. Pour plus d'informations sur la fonctionnalité de base de données autonome, consultez l'article dans la documentation officielle de Microsoft.

Les volumes sont traités différemment avec les conteneurs Windows par rapport aux conteneurs Linux. Le modèle d'autorisation change et est différent selon que vous utilisez l'isolation de processus ou l'isolation Hyper-V. Avant de poursuivre les procédures de cette section, vous devez lire .

Dans Kubernetes, il existe des outils pour vous aider à gérer les certificats et à établir une connexion TLS. C'est plus facile que de créer une architecture personnalisée à l'aide de la méthode du proxy inverse. Pour en savoir plus sur la gestion des certificats avec Kubernetes, voir la page suivante (disponible en anglais uniquement) :

est une application cloud native qui gère les certificats pour vous. Il comprend des mécanismes pour demander automatiquement les certificats Let's Encrypt et obtenir des certificats de , ou vous pouvez utiliser vos propres certificats générés par une autorité de certification (CA) ou un certificat auto-signé.

Vous devez avoir au moins trois différents partages de stockage pour gérer les fichiers persistants WorkflowGen. Si vous avez utilisé des partages de fichiers SMB personnalisés, vous devriez avoir une stratégie pour sauvegarder les disques du partage de fichiers. Si un problème survient, vous pouvez restaurer une sauvegarde. N'oubliez pas de restaurer les données de la base de données à l'heure exacte de la sauvegarde du partage de fichiers.

Pour Azure Files, consultez la documentation Microsoft suivante sur les sauvegardes et les restaurations :

Pour les disques Azure, consultez la documentation Microsoft suivante sur les sauvegardes et les restaurations :

Consultez la section Opérations dans le Guide technique de WorkflowGen pour obtenir des informations sur la sauvegarde et la restauration de bases de données sur site.

Consultez la documentation Microsoft suivante sur la continuité des opérations pour Azure SQL :

La création de sauvegardes et leur récupération dans Kubernetes peuvent être compliquées, mais des outils existent pour vous aider à les gérer. Voici un article (en anglais) sur les sauvegardes avec Kubernetes :

Il existe deux outils principaux pour la sauvegarde et la récupération :

Comme d'autres services Azure, Microsoft fournit des guides pour les sauvegardes et les restaurations :

Nom

Description

C:\wfgen\sql

Ce chemin contient les fichier .mdf et .ldf de la base de données WorkflowGen

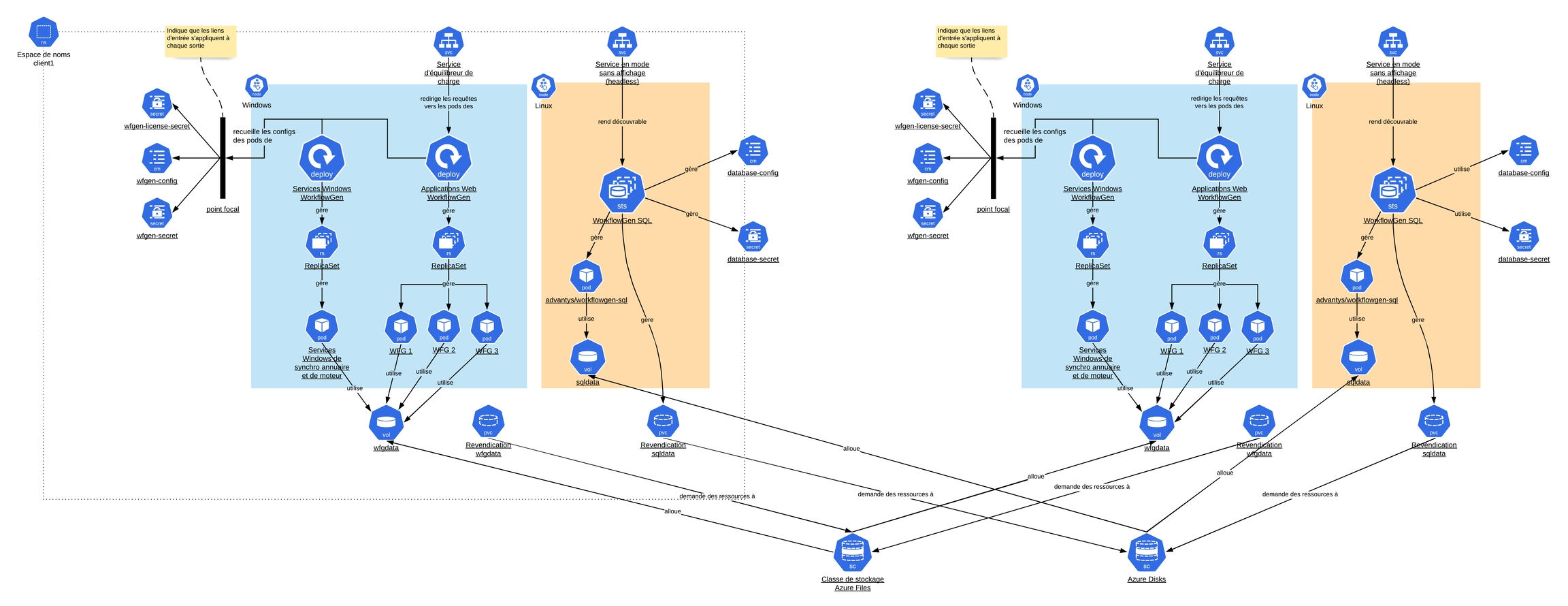

Cette section contient des détails sur l'architecture recommandée à utiliser lors du déploiement de WorkflowGen pour Docker. Le schéma suivant illustre tous les composants en action :

Comme vous pouvez le constater, tous les composants d'exécution se trouvent dans un ou plusieurs hôtes Docker. Vous pouvez utiliser autant de conteneurs d'applications Web que vous le souhaitez pour une disponibilité et des performances accrues, mais vous ne pouvez disposer que d'une seule instance de chaque service Windows WorkflowGen. Vous n'avez pas non plus à utiliser le conteneur de base de données, si vous le souhaitez, vous pouvez externaliser la base de données vers un fournisseur de cloud tel qu'Azure SQL ou votre propre SQL Server sur site.

Comme d'habitude, vous pouvez configurer le service SMTP que vous souhaitez utiliser avec le conteneur de WorkflowGen. Aucune configuration spéciale n'est requise pour cela.

Toutes les données persistantes sont externalisées. Les licences utilisées pour WorkflowGen, les données d'application (App_Data) et les applications de workflow (wfapps) sont toutes conservées dans un espace partagé distinct (wfgdata dans le diagramme). Par exemple, il peut s’agir d’un partage de fichiers, d’un service Azure Files, d'un disque Azure Disk ou de tout autre service capable d’agir en tant que répertoire sur un hôte Docker.

De plus, dans ce diagramme, les fichiers de base de données se trouvent dans un volume Docker. Ce volume doit être un disque, tel qu'un disque local sur l'hôte Docker dont vous pouvez contrôler les sauvegardes, ou quelque chose comme un disque Azure Disk pour que vous puissiez prendre des copies de sauvegarde. Dans le cas de la base de données, il est important d'avoir un disque pour maintenir de bonnes performances. Pour des résultats optimaux, vous devez externaliser la base de données. Consultez la page pour plus de détails.

Cette section décrit chacun des environnements d'exécution du conteneur WorkflowGen. N'oubliez pas que tous les environnements sont regroupés dans une seule image.

Lorsque vous exécutez les applications Web du conteneur, les composants suivants sont en cours d'exécution :

Portail utilisateur

Module d'administration

Toutes les APIs :

GraphQL

Ce sont tous les composants dont vous avez besoin pour faire fonctionner chaque service Web et interface graphique.

Lorsque vous exécutez les services Windows du conteneur, les composants suivants sont en cours d'exécution :

Service de la synchronisation des annuaires

Service du moteur

Ce sont des espaces partagés entre les conteneurs où se trouvent des données qui devraient être persistantes et qui ne peuvent pas être dans la base de données. Un espace partagé pour les licences WorkflowGen est requis car une licence ne peut pas être stockée directement dans une image. Au lieu de cela, il est récupéré au moment de l'exécution à partir du conteneur et placé à l'emplacement correct à l'intérieur du conteneur.

Le dossier WorkflowGen App_Data doit être partagé entre les conteneurs. Il contient les informations suivantes dont WorkflowGen a besoin pour fonctionner correctement :

Fichiers de processus au moment du design

Fichiers de processus d'exécution

Fichiers de log

Fichiers temporaries des applications de workflow

L'application Web IIS de wfapps est également partagée entre les conteneurs car les formulaires Web contenus à cet emplacement sont des fichiers ASP.NET générés au moment de la conception. C'est pourquoi ils sont considérés comme un stockage. Les dossiers App_Data et wfapps sont regroupés dans le même espace partagé appelé wfgdata.

Dans cette architecture, la base de données WorkflowGen est conteneurisée et ses données sont stockées dans un espace partagé, de préférence également soutenu par un disque haute performance. Vous pouvez ajouter d'autres bases de données conteneurisées en tant que réplicas en lecture avec leur propre espace partagé pour leurs données. Pour plus de détails sur le conteneur de base de données ou la gestion de base de données avec des conteneurs, voir la section .

WorkflowGen s'appuie sur une passerelle SMTP pour envoyer des notifications par courrier électronique. Un serveur ou un service SMTP avec une latence réseau faible et une haute disponibilité est recommandé.

Cette section présente comment réaliser la mutualisation (« multitenancy ») avec des images WorkflowGen et Kubernetes. De par la nature des conteneurs et des outils présents dans Kubernetes, un cluster unique peut avoir plusieurs instances de WorkflowGen avec une isolation relative les unes des autres. La meilleure isolation peut être obtenue avec plusieurs clusters.

À titre de référence pour les meilleures pratiques, consultez les liens suivants vers la documentation de Google Kubernetes Engine et Azure Kubernetes Service :

Avant de commencer avec les architectures recommandées, il est important de noter quelques problèmes de sécurité liés à l'utilisation de conteneurs Windows. L'image WorkflowGen est une image de conteneur Windows. Certaines fonctionnalités de sécurité présentes dans les conteneurs Linux ne sont pas nécessairement disponibles dans les conteneurs Windows, comme les profils AppArmor et SELinux et les capacités Linux. Consultez l'article Kubernetes (disponible en anglais uniquement) pour toutes les limitations actuelles.

L'important dans les clusters multi-locataires est d'isoler les locataires les uns des autres et de limiter les actions possibles en cas d'intrusion. Vous pouvez atteindre un bon niveau d'isolement avec les stratégies réseau sur Kubernetes. Ce sont des spécifications qui nécessitent l'installation d'un logiciel tiers pour appliquer ces politiques. Pour le moment, seul le projet Calico a un support Windows (consultez le site pour plus d'informations).

Pour la sécurité dans le conteneur, à l'heure actuelle, seul runAsUserName est disponible pour exécuter l'instance de conteneur sous un nom d'utilisateur différent de ContainerAdministrator (consultez l'article Kubernetes pour plus d'informations). Il n'est pas nécessaire pour le conteneur WorkflowGen car les applications Web s'exécutent en tant qu'utilisateur du groupe IIS_IUSRS.

Assurez-vous que le trafic entrant des services Windows WorkflowGen est refusé. Il ne doit pas être ouvert au public.

Assurez-vous que les pods de base de données WorkflowGen ne sont pas accessibles au public. Ils sont uniquement utilisés par le conteneur WorkflowGen.

Les pods des applications Web WorkflowGen ne doivent être accessibles au public que via HTTPS. HTTP est fortement déconseillé. Cependant, vous ne devriez pas du tout pouvoir accéder à WorkflowGen depuis l'intérieur du cluster, même en HTTPS.

L'idée de base derrière la mutualisation est d'avoir un déploiement reproductible. Ce schéma montre deux déploiements identiques mais dans des espaces de noms différents. Chacun a ses propres données, configuration et licence. L'isolement entre les espaces de noms doit être appliqué par les stratégies réseau. Vous pouvez éventuellement utiliser un contrôleur Ingress avec cert-manager pour gérer facilement le routage et les certificats.

Cette architecture s'applique également aux environnements multicluster (multirégion). La seule chose qui changera est la façon dont vous acheminez vers l'instance correcte. Les mêmes problèmes de sécurité s'appliquent.

Cette section présente quelques outils que vous pouvez utiliser pour administrer un cluster de conteneurs.

Kubernetes est installé avec son propre portail de gestion appelé Dashboard (tableau de bord). Consultez l'article de Kubernetes (disponible en anglais uniquement) pour plus d'informations.

Consultez l'article Microsoft pour obtenir des instructions sur comment s'y connecter dans Azure Kubernetes Service.

est un logiciel open source de VMware pour visualiser les clusters Kubernetes. Vous pouvez également éditer certaines définitions YAML et transférer des ports directement vers votre machine.

Cette section présente différentes manières de configurer une connexion sécurisée (HTTPS) au conteneur WorkflowGen à l'aide d'un certificat. Avec Docker, les conteneurs s'exécutent sur un réseau interne et seuls les ports exposés seront disponibles publiquement. Par conséquent, vous ne pouvez pas configurer une connexion TLS sur un seul conteneur; vous devez le faire pour tous les conteneurs, mais cette méthode n'est pas très évolutive.

Cette méthode utilise le serveur Web Nginx en tant que proxy inverse configuré avec une connexion TLS qui redirigera tout le trafic vers le ou les conteneurs WorkflowGen. Cette méthode peut être appliquée que vous ayez ou non une orchestration.

Consultez les pages suivantes (disponible en anglais uniquement) pour plus d'informations :

Traefik est un proxy inverse qui gère le routage, la terminaison TLS et l'équilibrage de charge, entre autres. Il est disponible en tant que conteneur et vous pouvez l'utiliser devant le conteneur WorkflowGen. Pour plus d'informations sur Traefik, consultez (disponible en anglais uniquement).

Dans Azure, vous pouvez utiliser le service Application Gateway pour obtenir une connexion TLS pour les domaines que vous possédez. Consultez l'article Microsoft pour vous aider à démarrer.

Pour plus d'informations et de recommandations sur la gestion TLS / SSL dans Kubernetes, consultez la page dans la section Kubernetes.

SOAP

SCIM v2

Webhooks

Authentification OpenID Connect

Formulaires Web ASP.NET

Applications de workflow (assemblys .NET)

Menus personnalisés du portail utilisateur

Modèles de processus

Modèles d'email

Dans Docker, il existe un DNS interne qui gère les noms de domaine des conteneurs et des ordinateurs. Vous pouvez facilement configurer un nom de domaine interne pour chaque conteneur en transmettant des paramètres simples. Consultez la page suivante (disponible en anglais uniquement) pour plus d'informations :

Pour les noms de domaine publics, vous aurez généralement besoin d'un service externe (par exemple, NameCheap ou AWS Route 53) qui vend des noms de domaine, puis configurez ce service pour qu'il pointe vers l'adresse IP publique des conteneurs destinés au public.

Tout ce que vous devez faire est d'exposer le port du conteneur (ou du service) dont vous avez besoin et il sera disponible publiquement.

Cela exposera le port 80 du conteneur au port 80 de l'hôte. L'adresse IP publique est celle de l'hôte Docker.

docker container run `

# ...

-p 80:80 `

# ...

advantys/workflowgen:9.3.1-win-ltsc2019En général, vous devez toujours refuser tout trafic entrant, sauf si vous en avez explicitement besoin.

Sauvegardez tous les partages de fichiers.

Sauvegardez la base de données.

Pour plus d'informations sur la continuité des activités et la reprise après sinistre, voir la section Continuité des activités et reprise après sinistre.

Ces actions peuvent inclure le déplacement, la suppression ou l’ajout de certains fichiers dans les partages de fichiers, la mise à jour de certaines configurations dans votre orchestrateur ou vos fichiers de configuration, l’ajout de secrets, l’ajout ou la suppression de services, etc. Les actions sont détaillées dans le Guide de mise à jour de WorkflowGen (choisissez la version vers laquelle vous souhaitez effectuer la mise à jour).

N'exécutez que les actions concernant les fichiers des partages de fichiers. Toute action concernant des fichiers ou des services dans le conteneur de WorkflowGen doit être ignorée. Celles-ci seront déjà effectuées une fois la nouvelle version de l'image en place. Par exemple, n'arrêtez pas le service IIS, car il est inutile avec un conteneur Docker.

Consultez la section Mettre à jour la base de données WorkflowGen dans le Guide de mise à jour WorkflowGen (choisissez la version vers laquelle vous souhaitez effectuer la mise à jour).

Si vous utilisez l'image de la base de données WorkflowGen, après la mise à jour de la base de données, vous devez également mettre à jour le conteneur :

Ignorez cette étape si vous n'avez pas d'image WorkflowGen personnalisée. Consultez la section Image WorkflowGen personnalisée pour plus d'informations.

Si vous avez une image WorkflowGen personnalisée, vous devez effectuer les actions requises pour les fichiers web.config si vous avez des fichiers web.config personnalisés. Lisez attentivement la section Mettre à jour le fichier de configuration Web du Guide de mise à jour WorkflowGen pour savoir si vous devez modifier quoi que ce soit dans vos fichiers.

Votre Docker doit être basé sur l’image WorkflowGen (instruction FROM). Mettez à jour le numéro de version de l'image WorkflowGen, créez votre image et transférez-la dans votre registre de conteneurs. Par exemple, si votre version de WorkflowGen est 9.3.0 et que vous souhaitez effectuer une mise à jour vers 9.3.1, exécutez la modification suivante sur la ligne d'instruction FROM :

Ensuite, créez votre image WorkflowGen personnalisée :

Enfin, poussez l'image dans votre registre de conteneurs :

Comme les conteneurs sont sans état, leur mise à jour nécessite simplement de remplacer ceux qui sont en cours d'exécution par la nouvelle version. Pour ce faire :

Tirez la nouvelle version du conteneur.

Supprimez les conteneurs avec l'ancienne version.

Exécutez les conteneurs avec la nouvelle version.

Par exemple, si vous souhaitez mettre à jour vers WorkflowGen version 7.16.1 :

- FROM advantys/workflowgen-sql:9.3.0-ubuntu-18.04

+ FROM advantys/workflowgen-sql:9.3.1-ubuntu-18.04- FROM advantys/workflowgen:9.3.0-win-ltsc2019

+ FROM advantys/workflowgen:9.3.1-win-ltsc2019Set-Location C:\Path\To\Custom\Context

docker image build `

# ...

-t mycorporation/workflowgen:9.3.1-win-ltsc2019 `

# ...

.# Docker Hub is the default container registry

docker image push mycorporation/workflowgen:9.3.1-win-ltsc2019# 1. Pull the new version of the container.

# For custom images, use the name of your account instead of "advantys".

docker pull advantys/workflowgen:9.3.1-win-ltsc2019

# 2. Remove the containers with the old version.

# This code loops through all containers whose name contains "wfgen"

docker container ls --format name=wfgen -q `

| ForEach-Object { docker container rm -f $_ }

# 3. Run containers with the new version

docker container run `

# ...

advantys/workflowgen:7.16.1-win-ltsc2019Cette section indique quelles données persistantes sont exposées et où. Il recommande également des moyens de persister, de partager et de sauvegarder les données. Pour des stratégies et des recommandations de sauvegarde, consultez la section Continuité des activités et reprise après sinistre.

Trois éléments doivent être conservés dans WorkflowGen : le dossier App_Data, le dossier de l'application Web wfapps et les données SQL. Pour déployer une base de données, consultez la section .

Les deux autres sont des fichiers de WorkflowGen, et la raison pour laquelle ils doivent être conservés via un partage de fichiers est expliquée dans la section .

Vous devez aussi disposer d'un partage de fichier contenant une licence WorkflowGen valide pour que le conteneur puisse le récupérer. Ces dossiers doivent être exposés aux conteneurs WorkflowGen via des volumes. Pour plus d'informations sur les volumes Docker, consultez l'article de Docker (disponible en anglais uniquement).

Les volumes sont traités différemment avec les conteneurs Windows par rapport aux conteneurs Linux. Le modèle d'autorisation change et diffère selon que vous utilisez l'isolation de processus ou l'isolation Hyper-V. Avant de poursuivre les procédures décrites dans cette section, vous devez lire l'article de Microsoft.

Pour l'essentiel, vous devez vous assurer que les conteneurs WorkflowGen peuvent lire et écrire sur le volume wfgdata et lire à partir du volume de licences. L'utilisateur du conteneur qui accédera aux volumes s'appelle IIS_IUSRS.

Ceci est le moyen le plus simple de conserver les fichiers WorkflowGen avec les conteneurs. Cela consiste à créer un volume local ou à utiliser un montage de liaison sur votre hôte Docker qui conservera les fichiers après la suppression d'un conteneur. Les volumes sont le moyen préféré pour conserver les fichiers par rapport aux montages liés, car ils sont gérés par Docker. Cette méthode ne s'adapte pas bien à plusieurs hôtes Docker, cependant, d'autres méthodes doivent être considérées dans ce cas.

Pour créer un volume pour chaque chemin de données du conteneur, exécutez la commande suivante :

Ensuite, vous devez copier (ou déplacer) votre fichier de licence sur le volume de licences en exécutant la commande suivante :

Vous pouvez maintenant exécuter le conteneur WorkflowGen avec ces volumes pour conserver les données. Voici un exemple de commande d'exécution :

Vous avez maintenant correctement conservé les fichiers de WorkflowGen.

N'oubliez pas que vous gérez les montages liés manuellement. Ce sont des chemins spécifiques sur l'hôte Docker que vous contrôlez. Pour utiliser les montages de liaisons en tant que volumes, il vous suffit de passer les chemins lorsque vous exécutez la commande d'exécution de la manière suivante :

Vous pouvez utiliser un partage de fichiers SMB avec des conteneurs Windows tels que Azure Files. Concrètement, vous connectez le partage à l'hôte Docker, puis vous le montez comme un montage lié dans des conteneurs. Cela s'appelle un montage SMB. Pour en savoir plus sur les montages SMB, consultez l'article de Microsoft.

Dans Kubernetes, vous utiliserez un objet Persistent Volume pour spécifier un endroit où Kubernetes placera les données des pods. Pour plus d'informations sur les volumes persistants, consultez la page sur le site Web de Kubernetes (disponible en anglais uniquement).

Concrètement, pour WorkflowGen, vous devrez configurer un volume qui peut gérer l'autorisation ReadWriteMany pour le volume de données WorkflowGen car plusieurs pods en même temps accéderont à ce volume pour lire et écrire des données. En règle générale, pour ce faire, vous devrez créer une revendication de stockage sur le cluster comme suit :

Dans cet exemple, la revendication fait référence à une classe de stockage (Storage Class), mais vous pouvez référencer directement un volume persistant ou d'autres services de stockage spécifiques au cloud en fonction du fournisseur de cloud. Ici, la classe de stockage azurefile est fournie par Azure Kubernetes Service. L'attribution du stockage se fera automatiquement par le service. Il créera un compte de stockage avec un partage de fichiers d'une capacité de 50 Go.

Si vous configurez WorkflowGen pour utiliser un répertoire de collecte pour les notifications, vous devez également spécifier un volume afin d'exposer les notifications à d'autres services qui les traiteront.

Le chemin par défaut du répertoire de collecte est C:\inetpub\mailroot\Pickup. Vous pouvez le changer en fournissant à la variable d'environnement WFGEN_APP_SETTING_ApplicationSmtpPickupDirectory un chemin quelconque à l'intérieur du conteneur. Ensuite, vous devez créer un volume pour les fichiers de la manière suivante :

Vous pouvez maintenant mapper ce volume sur le répertoire de collecte configuré :

À ce stade, vous pouvez déployer un autre conteneur avec votre service pour prendre en charge les notifications et lier le même volume pour partager les fichiers de notification.

Cette section présente ce qui est enregistré dans l’image WorkflowGen et comment. Il indique également les pointeurs permettant de configurer la journalisation centralisée avec certains services et orchestrateurs.

WorkflowGen n'a pas de génération de métriques prête à l'emploi. Néanmoins, vous pouvez configurer certains logiciels ou services existants avec le conteneur de WorkflowGen afin d'obtenir des indicateurs de valeur pour la surveillance des performances et du trafic.

Cette page explique comment créer une image personnalisée de la base de données WorkflowGen afin d'ajouter du code personnalisé ou des scripts SQL à exécuter. Gardez à l'esprit que ce guide fournit des exemples simples, vous n'êtes donc pas limité à ce qui est montré ici. Les exemples utiliseront la version Linux de l'image. Tous les exemples de code sont dans PowerShell.

Cette page présente les cas d'utilisation courants de l'image de mise à jour de WorkflowGen. Cette image est disponible en tant que conteneurs Linux et Windows et est conçue pour être un conteneur à usage unique qui s'exécute jusqu'à la fin. Vous devez le supprimer une fois que vous en avez terminé.

Nom

Description

C:\wfgen\data

Ce chemin contient toutes les données WorkflowGen, y compris le dossier App_Data et toutes les applications de workflow créées dans WorkflowGen (par exemple dans le dossier wfapps).

C:\wfgen\licenses

Ce chemin contient les licences personnalisées que vous souhaitez pour WorkflowGen. Le conteneur prendra le premier qu'il détecte. Il est recommandé de ne placer qu'une seule licence dans ce répertoire pour éviter les problèmes de licence.

Si vous ne possédez pas de licence d'évaluation, n'oubliez pas de définir la variable d'environnement WFGEN_CONFIG_ApplicationSerialNumber en fonction de votre licence.

Lors du déploiement de WorkflowGen, de nombreuses applications fournissent des journaux via différents flux. Ce tableau liste les différentes sources des journaux et leurs flux :

Source

Flux

Applications Web WorkflowGen

Journaux écrits dans le fichier App_Data

Services Windows WorkflowGen

Journaux écrits via l'API d'événements Windows

Internet Information Services (IIS)

Journaux écrits dans les fichiers du conteneur

iisnode

Journaux écrits dans plusieurs fichiers du dossier de chaque application Node.js dans le conteneur

Comme vous pouvez le constater, il existe de nombreuses sources pour les journaux et toutes ne sont pas gérées directement par le conteneur. Certains d'entre eux doivent être gérés manuellement.

Ces journaux sont écrits dans un fichier du dossier App_Data et ce dossier est exposé via un volume. Pour plus d'informations sur les volumes exposés, consultez la section Gestion des fichiers.

Afin de centraliser ces journaux dans un service ou un système de journalisation, vous devez développer votre propre script ou votre propre application, qui lira périodiquement les journaux du volume App_Data et les poussera au service. Concrètement, cela se fait en développant un conteneur Singleton qui a accès au volume de données WorkflowGen. Dans Kubernetes, vous déploieriez ce conteneur à l'intérieur d'un pod qui n'a qu'une seule réplique pour éviter les problèmes de concurrence.

Ces journaux sont écrits dans l'API d'événements Windows et sont récupérés par le conteneur WorkflowGen uniquement lorsque le mode de démarrage est win_services, dir_sync ou engine. Dans tous les autres cas, ce sont les journaux IIS qui sont redirigés vers la sortie standard et les logs des services Windows sont ignorés.

Les journaux IIS sont écrits dans plusieurs fichiers dans le conteneur WorkflowGen. Vous n'avez pas à les gérer manuellement. Le conteneur lit les journaux et les dirige vers la sortie standard du conteneur. La sortie standard de chaque conteneur est récupérée par le système de journalisation Docker.

Il existe de nombreux pilotes de journalisation Docker pour indiquer à Docker où placer ces journaux. Par défaut, ils sont écrits sur l'hôte au format JSON par le chemin C:\ProgramData\Docker\logs. Le reste de cette section fournit des informations supplémentaires sur le système de journalisation Docker et sur son utilisation pour centraliser les journaux.

Dans Kubernetes, vous pouvez configurer votre propre agent de journalisation ou utiliser celui par défaut fourni. Pour plus de détails sur la journalisation dans Kubernetes, consultez la page Logging Architectures. De nombreux fournisseurs de cloud proposent un service centralisé pour visualiser les journaux des pods dans leur service Kubernetes. Consultez la documentation de votre fournisseur de cloud pour plus de détails.

Ces journaux sont désactivés par défaut et peuvent être activés en définissant les variables d'environnement suivantes pour le conteneur WorkflowGen :

Comme vous pouvez le constater, la journalisation s'effectue par application et par conteneur. Pour extraire ces journaux du conteneur, vous devez utiliser des volumes et une application personnalisée pour les centraliser ou créer votre propre image basée sur l'image WorkflowGen qui redirigera ces journaux d'une manière ou d'une autre vers la sortie standard du conteneur. Pour plus d'informations sur la création d'une image WorkflowGen personnalisée, consultez la section Image WorkflowGen personnalisée.

Afin de centraliser les journaux en dehors d'un hôte Docker, vous devez d'abord choisir un système ou un service de journalisation. Une fois cette opération effectuée, vous devez utiliser la méthode spécifique de votre orchestrateur pour lier le service aux journaux.

Kubernetes dispose d'une fonctionnalité similaire pour gérer les journaux des conteneurs. Consultez la page suivante pour plus d'informations :

Vous pouvez également utiliser Azure Monitor avec votre cluster Kubernetes. Consultez la page suivante pour plus d'informations :

La documentation du service Azure Kubernetes recommande l'utilisation d'Azure Monitor pour les conteneurs. Consultez sa page de documentation pour plus de détails :

Ce logiciel peut vous aider à réduire les coûts liés à la surveillance des applications utilisant un service cloud. Prometheus peut être déployé en tant que conteneur dans votre cluster, parallèlement à WorkflowGen. Vous devez ajouter un utilitaire au conteneur WorkflowGen. Vous devez donc créer une image WorkflowGen personnalisée. Pour plus d'informations sur la création d'une image WorkflowGen personnalisée, consultez la section Image WorkflowGen personnalisée.

Voici quelques liens vers la documentation Prometheus et des exemples Dockerfile pour vous aider à démarrer avec les métriques d'application avec Prometheus :

Grafana est un concurrent direct de Prometheus et vous pouvez également utiliser ce logiciel de la même manière. Il dispose également d'un service cloud payant. Voici quelques liens pour vous aider à démarrer :

Si vous préférez collecter uniquement les journaux IIS directement à partir du conteneur, Azure Application Insights fournit un outil PowerShell appelé Application Insights Agent, installé directement dans le conteneur. Consultez l'article Microsoft Déployer Azure Monitor Application Insights Agent pour les serveurs locaux pour plus d'informations. Vous devrez créer votre propre image qui intègre cet outil dans le conteneur. Pour plus d'informations sur les images personnalisées WorkflowGen, consultez la section Image WorkflowGen personnalisée.

La première chose à savoir sur le conteneur de mise à jour est la procédure à suivre pour mettre à jour votre installation. Chaque étape, à l'exception de l'acquisition du package de mise à jour, est effectuée au sein d'une transaction, ce qui signifie que toute erreur annulera toutes les modifications précédemment apportées. Dans le cas de fichiers, ils seront restaurés à partir d'une sauvegarde effectuée avant l'opération.

Selon que le conteneur de mise à jour est en ligne ou hors ligne, cette étape obtient le package de mise à jour du paramètre ToVersion. Si le conteneur est en ligne, il essaiera d'abord d'obtenir le package de mise à jour à partir du volume updatepackages. S'il n'est pas trouvé, le conteneur le téléchargera à partir du référentiel GitHub workflowgen-releases. Si le conteneur est hors ligne, il essaiera d'obtenir le package de mise à jour à partir du volume updatepackages. Si ce n'est pas le cas, il écrira un message d'erreur et quittera.

Vous devez fournir vos propres packages de mise à jour WorkflowGen lorsque vous utilisez le conteneur hors ligne. Par défaut, lorsque vous montez le volume des packages de mise à jour, le conteneur attend la structure de fichiers suivante :

Comme vous pouvez le voir, la structure attendue n'a que des dossiers au niveau supérieur avec la version exacte de WorkflowGen. À l'intérieur d'eux se trouve une archive appelée update.zip, qui est le package de mise à jour officiel de WorkflowGen. Vous n'avez besoin que du package de mise à jour ToVersion lorsque vous exécutez le conteneur.

Facultativement, si le package de mise à jour se trouve ailleurs dans le volume, vous pouvez spécifier le nom de fichier et le chemin d'accès dans la variable d'environnement WFGEN_UPGRADE_UPDATE_PACKAGE_FILE_NAME. Par exemple, vous pouvez spécifier la valeur 7.15.2.zip si ToVersion est 7.15.2 et la structure du répertoire est plate. Vous pouvez également spécifier la valeur workflowgen/updates/7.15.2/update.zip si le package de mise à jour se trouve plus loin dans l'arborescence de répertoires.

Pour plus d'informations sur les variables d'environnement, voir la page Configuration de cette section.

Avant cette opération, une sauvegarde sera effectuée de tous les dossiers et fichiers à l'intérieur du montage de liaison et copiée temporairement dans un chemin à l'intérieur du conteneur. À tout moment, les dossiers Files, LogFiles et Ws sont ignorés, y compris pendant l'opération de fusion. Le conteneur fusionnera ensuite les fichiers App_Data du package de mise à jour dans votre dossier App_Data que vous avez lié au conteneur via le montage de liaison de données. La fusion est uniquement additive, ce qui signifie que tout fichier qui n'existe pas dans le package de mise à jour sera conservé tel quel.

De la même manière que l'opération de fusion App_Data, le dossier wfapps sera également fusionné avec vos wfapps fournis dans le montage de liaison de données. Cette opération est également additive uniquement.

Le conteneur de mise à niveau appliquera ensuite tous les fichiers de migration SQL trouvés dans le package de mise à jour qui satisfont à la condition où est la version du fichier de migration SQL, est la valeur FromVersion et est la valeur ToVersion.

Cet exemple s'agit de l'utilisation la plus simple du conteneur de mise à jour. Par exemple, si vous souhaitez mettre à jour WorkflowGen de la version 7.14.6 vers 7.18.2 et que le conteneur a accès à Internet, vous l'appellerez comme ceci :

Dans cet exemple, le conteneur télécharge le package de mise à jour à partir de la version 7.18.2, fusionne les fichiers App_Data et wfapps dans /mnt/data/appdata et /mnt/data/wfapps respectivement et applique toutes les migrations de base de données à l'aide des scripts SQL dans le package de mise à jour.

Vous pouvez ignorer les fichiers et dossiers avec des variables d'environnement lorsque le conteneur fusionne des fichiers. Pour plus d'informations, voir la page Configuration de cette section.

Si le conteneur n'a pas accès à Internet, vous pouvez transmettre le package de mise à jour WorkflowGen vous-même. Assurez-vous qu'il s'agit de la version exacte de l'argument ToVersion passé au conteneur. Vous appelleriez le conteneur comme ceci :

Dans cet exemple, il y a deux changements par rapport à l'exemple en ligne. Tout d'abord, un montage de liaison a été ajouté pour l'approvisionnement des packages de mise à jour. Le conteneur y cherchera d'abord un package de mise à jour. Deuxièmement, l'indicateur -Offline a été transmis au conteneur. Cet indicateur indique au conteneur de ne pas essayer de télécharger le package de mise à jour s'il ne trouve pas le package dans le montage de liaison. En d'autres termes, le conteneur ne tentera aucun accès lié au réseau.

Le chemin et le nom du package de mise à jour peuvent être modifiés avec des variables d'environnement. Pour plus d'informations, voir la page Configuration de cette section.

"wfgdata", "licenses" | ForEach-Object { docker volume create $_ }Copy-Item C:\Path\To\WorkflowGen.lic $(docker volume inspect -f "{{.Mountpoint}}" licenses)docker container run `

# ...

--mount "type=volume,src=wfgdata,dst=C:\wfgen\data" `

--mount "type=volume,src=licenses,dst=C:\wfgen\licenses,readonly" `

# ...

advantys/workflowgen:7.18.3-win-ltsc2019docker container run `

# ...

--mount "type=bind,src=C:\some\path\to\wfgdata,dst=C:\wfgen\data" `

--mount "type=bind,src=C:\some\path\to\wfgen\licenses,dst=C:\wfgen\licenses,readonly" `

# ...

advantys/workflowgen:7.16.0-win-ltsc2019apiVersion: v1

kind: PersistentVolumeClaim

metadata:

name: wfgdata-pvc

spec:

accessModes:

- ReadWriteMany

storageClassName: azurefile

resources:

requests:

storage: 50Gi

docker volume create pickupdocker container run `

# ...

--env WFGEN_APP_SETTING_ApplicationSmtpDeliveryMethod=PickupDirectory `

--env WFGEN_APP_SETTING_ApplicationSmtpPickupDirectory=C:\inetpub\mailroot\Pickup `

--mount "type=volume,src=pickup,dst=C:\inetpub\mailroot\Pickup" `

# ...

advantys/workflowgen:7.18.3-win-ltsc2019WFGEN_IISNODE_AUTH_loggingEnabled=true

WFGEN_IISNODE_GRAPHQL_loggingEnabled=true

WFGEN_IISNODE_SCIM_loggingEnabled=true

WFGEN_IISNODE_HOOKS_loggingEnabled=true

# Also specify these values to expose the logs through HTTP

WFGEN_ENABLE_IISNODE_OPTION_AUTH=exposelogs

WFGEN_ENABLE_IISNODE_OPTION_GRAPHQL=exposelogs

WFGEN_ENABLE_IISNODE_OPTION_SCIM=exposelogs

WFGEN_ENABLE_IISNODE_OPTION_HOOKS=exposelogs# "wfgdata" groups appdata and wfapps folders

docker container run -i --name wfgen-upgrade `

--env 'WFGEN_DATABASE_CONNECTION_STRING=Server=someserver,1433;...' `

--mount "type=bind,src=C:\path\to\your\wfgdata,dst=/mnt/data" `

advantys/workflowgen-upgrade:latest-ubuntu-18.04 `

-FromVersion 7.14.6 -ToVersion 7.18.2

# When has terminated, you can analyse the container or review the logs.

# Then, remove the container.

docker container rm wfgen-upgrade# "wfgdata" groups appdata and wfapps folders

docker container run -i --name wfgen-upgrade \

--env 'WFGEN_DATABASE_CONNECTION_STRING=Server=someserver,1433;...' \

--mount type=bind,src=C:\path\to\your\wfgdata,dst=/mnt/data \

advantys/workflowgen-upgrade:latest-ubuntu-18.04 \

-FromVersion 7.14.6 -ToVersion 7.18.2

# When has terminated, you can analyse the container or review the logs.

# Then, remove the container.

docker container rm wfgen-upgrade# "wfgdata" groups appdata and wfapps folders

docker container run -i --name wfgen-upgrade `

--env 'WFGEN_DATABASE_CONNECTION_STRING=Server=someserver,1433;...' `

--mount "type=bind,src=C:\path\to\your\wfgdata,dst=/mnt/data" `

--mount "type=bind,src=C:\path\to\packages,dst=/mnt/updatepackages" `

advantys/workflowgen-upgrade:latest-ubuntu-18.04 `

-FromVersion 7.14.6 -ToVersion 7.18.2 -Offline# "wfgdata" groups appdata and wfapps folders

docker container run -i --name wfgen-upgrade \

--env 'WFGEN_DATABASE_CONNECTION_STRING=Server=someserver,1433;...' \

--mount type=bind,src=C:\path\to\your\wfgdata,dst=/mnt/data \

--mount type=bind,src=C:\path\to\packages,dst=/mnt/updatepackages \

advantys/workflowgen-upgrade:latest-ubuntu-18.04 \

-FromVersion 7.14.6 -ToVersion 7.18.2 -Offlineupdatepackages/

7.14.0/

update.zip

7.15.0/

update.zipUne machine Linux avec Docker installé. Consultez les instructions spécifiques à votre distribution pour installer et configurer le moteur Docker. Consultez l'article Install Docker Engine pour les instructions d'installation. Il pourrait ne pas avoir toutes les distributions prises en charge.

Un Mac avec Docker Desktop pour Mac installé.

Une machine Windows 10 Pro avec Docker Desktop pour Windows installé et les conteneurs Linux activés. Il est recommandé d'utiliser le backend WSL 2 (sous-système Windows pour Linux) s'il est disponible. Sinon, utilisez la valeur par défaut.

La création de votre propre image WorkflowGen est aussi simple que la création d'un fichier Dockerfile. Créez un répertoire de contexte et ajoutez-y un fichier vide appelé Dockerfile :

Arborescence des fichiers :

Vous allez ensuite ouvrir le Dockerfile et y ajouter du code :

Cette instruction indique que vous souhaitez baser votre image sur l'image de la base de données WorkflowGen. À partir d'ici, vous pouvez ajouter d'autres instructions pour ajouter des fichiers ou des scripts à exécuter et effectuer l'initialisation personnalisée que vous souhaitez. Par exemple, vous pouvez ajouter un script SQL personnalisé et l'exécuter :

Arborescence des fichiers :

Dockerfile :

Comme vous pouvez le voir, PowerShell est disponible dans le conteneur Linux afin que les scripts puissent être effectués facilement entre Windows et Linux. Si vous préférez les scripts Bash, vous pouvez l'utiliser tout aussi facilement en remplaçant le script .ps1 par votre propre script .sh.

customcode.ps1 :

Ce script ressemble beaucoup mais est en fait simple. Il commence par importer les bibliothèques SqlServer, Utils et Crypto, puis obtient des informations de l'environnement et initialise les variables en fonction de cela. Ensuite, il vérifie si la base de données a déjà été créée en vérifiant l'existence d'un fichier .mdf avant de hacher et saler un secret personnalisé, en créant une base de données personnalisée et en exécutant un script avec une variable préparée. Si aucun argument n'est transmis au script, il redémarre le processus SQL Server afin que ses journaux soient écrits dans la sortie standard. S'il y a des arguments, il exécute ce qui est passé.

La condition pour vérifier si la base de données est déjà créée est là car le script sera exécuté après chaque redémarrage et exécution du conteneur. Par conséquent, les fichiers d'état, y compris les fichiers .mdf et .ldf de toutes les bases de données à l'intérieur de SQL Server seront déjà là. Il ne sera pas nécessaire de recréer la base de données.

La dernière partie est une bonne pratique générale dans un conteneur Docker. Par exemple, si vous déboguez le conteneur et que vous souhaitez uniquement inviter une ligne de commande PowerShell après la séquence de démarrage, vous passerez PowerShell comme argument à la commande d'exécution comme suit :

L'argument powershell sera exécuté par la commande Invoke-Expression et une nouvelle invite de commandes PowerShell s'affichera.

Maintenant, tout ce que vous avez à faire est de construire le conteneur :

Advantys a développé certains scripts et modules PowerShell pour prendre en charge certaines fonctionnalités. Voici une liste de ces scripts avec leurs descriptions :

docker-entrypoint.ps1 : Le script principal qui s'exécute lorsque vous exécutez un conteneur. Il gère l'analyse des variables d'environnement, l'initialisation de la base de données WorkflowGen, etc.

Chemin Windows : C:\docker-entrypoint.ps1

Chemin Linux : /usr/local/bin/docker-entrypoint.ps1

C:\monitor-database.ps1 (version Windows uniquement) : Ce script gère la surveillance du processus de base de données, ainsi que la collecte des journaux de conteneur et leur redirection vers la sortie standard. La version Linux n'a pas besoin de ce script car le processus SQL Server s'exécute au premier plan et écrit ses journaux dans la sortie standard.

/usr/local/bin/healthcheck.ps1 (version Linux uniquement) : Ce script gère la vérification périodique qui indique si la base de données fonctionne correctement ou non. Ceci est défini dans le Dockerfile et est géré par le moteur Docker. La version Windows a également un bilan de santé défini. C'est une commande simple qui n'a pas besoin de son propre script.

Dans Kubernetes, il est ignoré, vous devez donc fournir une sonde liveness (« liveness probe »). Pour plus d'informations, consultez l'article Kubernetes (disponible en anglais uniquement).

*.psm1: Divers modules PowerShell développés disponibles dans l'image.

Chemin Windows : C:\

Chemin Linux : /usr/local/lib/

/usr/local/bin/set-state.ps1 (version Linux uniquement) : Définit l'état du conteneur, par exemple en mettant la base de données WorkflowGen hors ligne ou en ligne.

Chemin Windows : C:\

Chemin Linux : /usr/local/bin/

docker container run -it `

# ...

mycorporation/workflowgen-sql:7.18.3-ubuntu-18.04 /usr/local/bin/customcode.ps1 pwsh docker container run -it \

# ...

mycorporation/workflowgen-sql:7.18.3-ubuntu-18.04 /usr/local/bin/customcode.ps1 pwshSet-Location path/to/context-dir

docker container build `

-t mycorporation/workflowgen-sql:7.18.3-ubuntu-18.04 `

.cd path/to/context-dir

docker container build \

-t mycorporation/workflowgen-sql:7.18.3-ubuntu-18.04 \

.context-dir/

DockerfileFROM advantys/workflowgen-sql:7.18.3-ubuntu-18.04context-dir/

Dockerfile

myscript.sql

customcode.ps1FROM advantys/workflowgen-sql:7.18.3-ubuntu-18.04

COPY ./myscript.sql /usr/local/mycorporation/scripts/

COPY ./customcode.ps1 /usr/local/bin/

CMD /usr/local/bin/customcode.ps1<#

.SYNOPSIS

Custom script that creates a new database if not exists and executes

a custom SQL script with a prepared variable.

.NOTES

File name: customcode.ps1

#>

#requires -Version 7.0

Import-Module SqlServer

Import-Module /usr/local/lib/Utils.psm1 -Function "Get-EnvVar"

Import-Module /usr/local/lib/Crypto.psm1

$saPassword = Get-EnvVar "SA_PASSWORD"

$aSecret = Get-EnvVar "MYCORPORATION_SECRET"

$myCustomDatabaseName = "MYDB"

$myDatabasePath = Join-Path "/" "var" "opt" "mssql" "data" "$myCustomDatabaseName.mdf"

$myScriptPath = Join-Path "/" "usr" "local" "mycorporation" "scripts" "myscript.sql"

$commonArgs = @{

ServerInstance = "localhost"

Username = "sa"

Password = $saPassword

}

# MYDB not created

if (-not (Test-Path $myDatabasePath)) {

$secretSalt = Get-Salt # from Crypto.psm1

$secretPassHash = Get-PasswordHash ($salt + $aSecret)

Invoke-Sqlcmd "CREATE DATABASE [`$(DATABASE_NAME)] CONTAINMENT = PARTIAL" `

-Variable ,"DATABASE_NAME=$myCustomDatabaseName" `

@commonArgs

Invoke-Sqlcmd -InputFile $myScriptPath `

-Variable ,"A_SECRET=$secretPassHash" `

@commonArgs

}

if ($args.Count -gt 0 {

Invoke-Expression $args

} else {

# Restart the SQL Server process so that the logs

# are written in the standard output file

Stop-Process -Name sqlservr -Force

Start-Process -FilePath /opt/mssql/bin/sqlservr -Wait

}

Cette section explique comment créer votre propre image WorkflowGen personnalisée afin de personnaliser les fichiers et les DLL de WorkflowGen.

Windows 10 Pro avec Docker pour Windows installé et les conteneurs Windows activés OU

Windows Server 2019 avec Docker Enterprise installé

L'image WorkflowGen fournit une variante utile nommée advantys/workflowgen:7.18.3-win-ltsc2019-onbuild qui permet de personnaliser facilement tout fichier contenu dans C:\inetpub\wwwroot ou C: Program Files\Advantys\WorkflowGen. Tout ce que vous avez à faire est de créer votre propre image avec un fichier Docker héritant de la variante onbuild et de placer les fichiers personnalisés dans le contexte de build de Docker.

Voici un exemple simple qui remplace le fichier web.config, personnalise la bannière et ajoute une bibliothèque personnalisée.

Voici l'arborescence de fichiers du répertoire de contexte à partir duquel vous allez générer votre image WorkflowGen personnalisée :

Arborescence des fichiers :

Voici le contenu du Dockerfile :

Avec Docker Compose, vous pouvez spécifier les paramètres de build dans un format déclaratif afin d’intégrer le processus de génération de Docker à l’exécution. Par exemple, vous pourriez avoir le fichier Compose suivant nommé docker-compose.yml dans votre répertoire de contexte :

(Ce fichier provient de la section .)

Ensuite, pour générer et baliser automatiquement, vous pouvez exécuter la commande suivante :

Docker Compose va alors générer et baliser votre image avec la balise présente dans la propriété image. Si vous souhaitez mettre à jour immédiatement votre déploiement Compose sur votre ordinateur local ou exécuter immédiatement ce déploiement après la génération, exécutez la commande suivante, qui générera votre conteneur en plus de l'exécution des services après la génération :

Pour pousser l'image à l'aide de Docker Compose, exécutez la commande suivante :

Vous avez maintenant une image WorkflowGen personnalisée. Pour en savoir plus sur la mise à jour de votre conteneur lorsqu'une nouvelle version de WorkflowGen est disponible, voir la section .

Supposons qu'en plus des DLLs et des bannières personnalisées, vous ayez une application Web ASP.NET 2.0 à ajouter au dossier wfapps et à configurer dans IIS. Vous devez suivre les mêmes étapes que précédemment, mais ajouter un script Docker CMD personnalisé qui configurera l'application dans IIS.

Plusieurs scripts PowerShell sont fournis avec l'image WorkflowGen et ont des objectifs différents :

docker-entrypoint.ps1 : Le script principal à exécuter lorsque vous exécutez un conteneur. Il gère l'analyse des variables d'environnement, la configuration des méthodes d'authentification, etc.

monitor-services.ps1 : Ce script gère la surveillance des processus (services IIS et Windows), ainsi que la collecte des logs du conteneur et leur redirection vers la sortie standard.

healthcheck.ps1 : Ce script gère la vérification périodique qui indique si WorkflowGen fonctionne correctement ou non. Ceci est défini dans le Dockerfile WorkflowGen et est géré par le moteur Docker.

En créant votre propre image WorkflowGen dans Docker, vous pouvez remplacer n'importe quel script par le vôtre qui fait complètement autre chose, et il est recommandé de le faire si les scripts de stock ne font pas ce que vous voulez. Dans le cas de cet exemple, les scripts de stock ne se chargent pas de définir l'application Web ajoutée comme dans IIS; vous devez développer votre propre script pour cela. Voici celui que vous utiliserez dans cet exemple :

Dans ce script, notez ce qui suit :

Vous vérifiez le type de service de démarrage et vérifiez si vous avez déjà ajouté le service Web en tant qu'application Web dans IIS.

Raisonnement

En effet, le script de point d'entrée est réexécuté entre les redémarrages du conteneur. Par conséquent, ce script sera également réexécuté après un redémarrage. Lors du redémarrage d'un conteneur, la configuration IIS est conservée et la commande ConvertTo-WebApplication provoque l'échec de la procédure de démarrage lors de la tentative d'ajout d'une application Web déjà ajoutée. Par conséquent, vous devez vérifier que vous n'avez pas déjà ajouté l'application.

En outre, vous vérifiez si le conteneur s'exécute en mode applications Web. Dans le cas contraire, vous n'avez pas besoin d'ajouter votre service Web dans IIS car seuls les services Windows seront exécutés.

Vous vérifiez les arguments et les exécutez s'il y en a. Sinon, vous commencez à surveiller les services du conteneur.

Raisonnement

Votre Dockerfile sera alors comme suit :

Après cela, vous effectuerez les mêmes étapes de génération et de poussée que dans l'exemple précédent.

*.psm1 : Différents modules PowerShell développés et disponibles dans l'image.

ServiceMonitor.exe : exécutable binaire fourni par Microsoft. Il s'agit du principal fichier exécutable utilisé par le script de surveillance pour vérifier l'état d'un service. (Pour plus d'informations sur ServiceMonitor, consultez sa page GitHub à l'adresse microsoft/IIS.ServiceMonitor.)

set-state.ps1: Définit l'état du conteneur, comme mettre le site Web hors ligne ou en ligne.

powershell en tant qu'argument à la commande d'exécution, comme suit :L'argument powershell sera exécuté par la commande Invoke-Expression et une nouvelle invite de commande PowerShell s'affichera. Si aucun argument n'est transmis, le comportement par défaut consiste à commencer à surveiller les services. Comme l'image contient déjà un script pour cela, il vous suffit de l'exécuter.

context-dir\

inetpub\

wwwroot\

web.config

wfgen\

web.config

bin\

MyCustomLib.dll

ws\

bin\

MyCustomLib.dll

App_Themes\

Default\

portal\

banner\

banner.htm

Program Files\

Advantys\

WorkflowGen\

Services\

Bin\

MyCustomLib.dllcontext-dir\

Dockerfile

inetpub\

wwwroot\

web.config

wfgen\

web.config

bin\

MyCustomLib.dll

ws\

bin\

MyCustomLib.dll

App_Themes\

Default\

portal\

banner\

banner.htm

Program Files\

Advantys\

WorkflowGen\

Services\

Bin\

MyCustomLib.dll #escape=`

FROM advantys/workflowgen:7.18.3-win-ltsc2019-onbuild

# You can add any instructions in order to install other services or tools, etc.

# You also can add other files at any other location in the container. Set-Location C:\Path\To\context-dir

docker image build -t mycorporation/workflowgen:7.18.3-win-ltsc2019 .

# Optionally, you can push your custom image to your container registry

docker image push mycorporation/workflowgen:7.18.3-win-ltsc2019version: '3.7'

services:

workflowgen:

build:

context: .

dockerfile: .\Dockerfile

image: mycorporation/workflowgen:7.18.3-win-ltsc2019

restart: always

env_file:

- '.\workflowgen.env'

ports:

- '8080:80'

volumes:

- 'wfgdata:C:\wfgen\data'

- 'licenses:C:\wfgen\licenses:RO'

depends_on:

- database

database:

image: advantys/workflowgen-sql:7.18.3-express-win-ltsc2019

env_file:

- '.\database.env'

volumes:

- 'sqldata:C:\wfgen\sql'

volumes:

wfgdata:

licenses:

external: true

sqldata:

docker-compose build workflowgen docker-compose up --build docker-compose push workflowgen<#

.SYNOPSIS

Add the custom web application to IIS.

.NOTES

File name: custom-web-app-install.ps1

#>

#requires -Version 5.1

Import-Module IISAdministration

Import-Module C:\Const.psm1 -Variable Constants

Import-Module C:\Utils.psm1 -Fonction "Get-EnvVar"

$wfgenStartService = (Get-EnvVar "WFGEN_START_SERVICE" -DefaultValue "all").ToLower()

$isWebServices = $wfgenStartService -eq $Constants.SERVICE_ALL -or

$wfgenStartService -eq $Constants.SERVICE_WEB_APPS

if ($isWebServices -and (Get-WebApplication -Site "wfgenroot" -Name "wfgen/wfapps/<YOUR_WEB_SERVICE_NAME>").Count -le 0) {

Write-Host "CONFIG: Adding mywebapp to IIS ... " -NoNewLine

ConvertTo-WebApplication -PSPath "IIS:\Sites\wfgenroot\wfgen\WfApps\<YOUR_WEB_SERVICE_NAME>" | Out-Null

Write-Host "done" -ForegroundColor Green

}

if ($args.Count -gt 0) {

Invoke-Expression ($args -join " ")

} else {

. C:\monitor-services.ps1

}#escape=`

FROM advantys/workflowgen:7.18.3-win-ltsc2019-onbuild

SHELL ["powershell", "-Command"]

COPY .\custom-web-app-install.ps1 C:\

CMD C:\custom-web-app-install.ps1 docker container run -it `

# ...

mycorporation/workflowgen:7.18.3-win-ltsc2019 C:\custom-web-app-install.ps1 powershellCette section explique comment configurer complètement un conteneur de mise à jour WorkflowGen. Certaines options sont configurées en tant que variables d'environnement et d'autres sont transmises directement au script du point d'entrée. Il est disponible sous forme d'images Linux et Windows.

Dans le cas de l'image de mise à niveau, les variables d'environnement sont des arguments que vous ne devriez pas avoir à changer souvent lors de la mise à jour de WorkflowGen. De cette façon, vous pouvez facilement passer un fichier qui définit ces variables et le réutiliser entre les exécutions. Voici la liste des variables d'environnement disponibles avec leurs descriptions :

Les paramètres de script définissent des options à transmettre en tant qu'arguments directement au conteneur de mise à jour. Ces arguments sont plus susceptibles d'être définis chaque fois que vous exécutez le conteneur, c'est pourquoi ils ne sont pas dans des variables d'environnement. Voici le fichier d'aide du script de point d'entrée. Il décrit tous les paramètres et leurs regroupements et fournit quelques exemples :

Certains gestionnaires de configuration populaires supportent les conteneurs Docker prêts à l'emploi. Vous utiliseriez un gestionnaire de configuration externe uniquement pour la définition des variables d'environnement. Voici quelques liens vers leur documentation spécifique pour vous aider à démarrer :

Fichiers exclus globalement lors de la copie de fichiers App_Data du package de mise à jour vers votre volume App_Data. Les éléments de cette liste doivent être séparés par des virgules (p.ex. monfichier.txt,monfichier2.txt).

✏️ Notes :

Il n'y a pas de distinction entre les fichiers et les dossiers dans la version Linux.

WFGEN_UPGRADE_WFAPPS_EXCLUDE_FILES

Fichiers exclus globalement lors de la copie de fichiers wfapps du package de mise à jour vers votre volume wfapps. Les éléments de cette liste doivent être séparés par des virgules (p.ex. monfichier.txt,monfichier2.txt).

✏️ Notes :

Il n'y a pas de distinction entre les fichiers et les dossiers dans la version Linux.

WFGEN_UPGRADE_APPDATA_EXCLUDE_FOLDERS

Dossiers exclus globalement lors de la copie de fichiers App_Data du package de mise à jour vers votre volume App_Data. Les éléments de cette liste doivent être séparés par des virgules (p.ex. mon dossier,mon dossier).

✏️ Notes :

Il n'y a pas de distinction entre les fichiers et les dossiers dans la version Linux.

WFGEN_UPGRADE_WFAPPS_EXCLUDE_FOLDERS

Dossiers exclus globalement lors de la copie de fichiers wfapps du package de mise à jour vers votre volume wfapps. Les éléments de cette liste doivent être séparés par des virgules (p.ex. mon dossier,mon dossier).

✏️ Notes :

Il n'y a pas de distinction entre les fichiers et les dossiers dans la version Linux.

Variables

Description et valeurs

WFGEN_UPGRADE_UPDATE_PACKAGES_PATH

Chemin local vers le conteneur où se trouvent les packages de mise à jour. Voir la page Usage de cette section pour plus d'informations.

Valeur par défaut :

Windows : C:\wfgen\updatepackages

Linux : /mnt/updatepackages

WFGEN_UPGRADE_UPDATE_PACKAGE_FILE_NAME

Nom de l'archive du package de mise à jour à sélectionner dans le chemin des packages de mise à jour pour cette mise à niveau. Si aucune valeur n'est fournie, <ToVersion>/update.zip sera choisi où <ToVersion est passé en argument au conteneur.

WFGEN_DATABASE_CONNECTION_STRING

Variable requise

Chaîne de connexion à la base de données WorkflowGen. L'utilisateur passé doit avoir le droit de modifier le schéma de la base de données.

WFGEN_UPGRADE_EXCLUDE_FILES

Fichiers exclus globalement lors de la copie des fichiers App_Data du package de mise à jour vers votre volume App_Data et lors de la copie des fichiers wfapps du package de mise à jour vers votre volume wfapps. Les éléments de cette liste doivent être séparés par des virgules (p.ex. monfichier.txt,monfichier2.txt).

✏️ Notes :

Il n'y a pas de distinction entre les fichiers et les dossiers dans la version Linux.

Les fichiers exclus dans la version Windows sont récursifs.

Vous ne pouvez pas utiliser de sous-chemins dans la version Windows.

WFGEN_UPGRADE_EXCLUDE_FOLDERS

Dossiers exclus globalement lors de la copie de fichiers App_Data du package de mise à jour vers votre volume App_Data et lors de la copie de fichiers wfapps du package de mise à jour vers votre volume wfapps. Les éléments de cette liste doivent être séparés par des virgules (p.ex. mon dossier,mon dossier).

✏️ Notes :

Il n'y a pas de distinction entre les fichiers et les dossiers dans la version Linux.

Les dossiers exclus dans la version Windows sont récursifs.

Vous ne pouvez pas utiliser de sous-chemins dans la version Windows.

WFGEN_UPGRADE_APPDATA_EXCLUDE_FILES

NAME

/usr/local/bin/docker-entrypoint.ps1

SYNOPSIS

Entrypoint script for the upgrade container.

SYNTAX

/usr/local/bin/docker-entrypoint.ps1 -FromVersion <String> -ToVersion <String> [-RemainingArgs <Object>] [-Offline] [<CommonParameters>]

/usr/local/bin/docker-entrypoint.ps1 -Command -RemainingArgs <Object> [<CommonParameters>]

/usr/local/bin/docker-entrypoint.ps1 -Help [<CommonParameters>]

DESCRIPTION

This script will merge files for the App_Data and wfapps directory between

the upgrade package of the destination version and the current installation

ones (passed as volumes).

It will also launch the required SQL migration scripts in order from lowest

to highest version. Make sure to use a SQL account that has the proper

rights to modify the database tables.

The "Files", "LogFiles" and "Ws" subfolders in App_Data are always ignored.

You don't have to specify them in the exclusion environment variables.

PARAMETERS

-FromVersion <String>

The current version of WorkflowGen. The starting version of the

migration.

Required? true

Position? named

Default value

Accept pipeline input? false

Accept wildcard characters? false

-ToVersion <String>

The version to which you want to migrate the current one.

Required? true

Position? named

Default value

Accept pipeline input? false

Accept wildcard characters? false

-Command [<SwitchParameter>]

Indicates to execute a command inside the container. This is used in

conjunction with RemainingArgs

Required? true

Position? named

Default value False

Accept pipeline input? false

Accept wildcard characters? false

-RemainingArgs <Object>

Commands to execute inside the container. If versions are not passed, it is

executed at the beginning and then it exits after the execution. If

versions are passed, it is executed at the end of the script.

Required? false

Position? named

Default value

Accept pipeline input? false

Accept wildcard characters? false

-Help [<SwitchParameter>]

Get full help for this script.

Required? true

Position? named

Default value False

Accept pipeline input? false

Accept wildcard characters? false

-Offline [<SwitchParameter>]

If provided, the script will not try to download the update package.

This means that you have to provide the update package from a volume.

Required? false

Position? named

Default value False

Accept pipeline input? false

Accept wildcard characters? false

<CommonParameters>

This cmdlet supports the common parameters: Verbose, Debug,

ErrorAction, ErrorVariable, WarningAction, WarningVariable,

OutBuffer, PipelineVariable, and OutVariable.

For more information, see about_CommonParameters (https://go.microsoft.com/fwlink/?LinkID=113216).

NOTES

File name: docker-entrypoint.ps1

requires -Version 7.0

-------------------------- EXAMPLE 1 --------------------------

PS > docker container run -i "..." advantys/workflowgen-upgrade:latest-ubuntu-18.04 -Help

Displays the full help for the container.

-------------------------- EXAMPLE 2 --------------------------

PS > docker container run -i "..." advantys/workflowgen-upgrade:latest-ubuntu-18.04 -Command dir /mnt/appdata

This executes an arbitrary command inside the container. It can be useful

for debugging network issues or other problems prior to the migration.

-------------------------- EXAMPLE 3 --------------------------

PS > docker container run -i "..." advantys/workflowgen-upgrade:latest-ubuntu-18.04 -FromVersion 7.14.10 -ToVersion 7.18.2

This will launch the migration process to upgrade WorkflowGen from version

7.14.10 to the 7.18.2 version.

-------------------------- EXAMPLE 4 --------------------------

PS > docker container run -i "..." advantys/workflowgen-upgrade:latest-ubuntu-18.04 -FromVersion 7.14.10 -ToVersion 7.18.2 dir /mnt/appdata

This will launch the migration process to upgrade WorkflowGen from version

7.14.10 to the 7.18.2 version. In addition, it will execute an arbitrary command

at the end of the migration process.Vous ne pouvez pas utiliser de sous-chemins dans la version Windows.

Vous ne pouvez pas utiliser de sous-chemins dans la version Windows.

Vous ne pouvez pas utiliser de sous-chemins dans la version Windows.

Vous ne pouvez pas utiliser de sous-chemins dans la version Windows.

Cette section explique comment configurer complètement un conteneur de base de données WorkflowGen. Tout est configurable via une variable d'environnement.

Certaines variables sont disponibles dans les images de base qui fournissent des fonctionnalités liées à SQL Server. Pour la version Linux, consultez la page Docker Hub et l'article Microsoft . Pour la version Windows, consultez la page Docker Hub .