Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Ce guide décrit toutes les procédures relatives à l’installation, la configuration et la maintenance de WorkflowGen. Il est destiné aux administrateurs système qui seront chargés de l’installation et de la maintenance de cette application.

Vous pouvez personnaliser WorkflowGen selon votre langue et, au besoin, la mise en page exigée.

Pour personnaliser les fichiers de ressources pour votre langue, faites d’abord des copies des fichiers .resx dans les dossiers suivants :

\wfgen\App_GlobalResources

\wfgen\WfApps\WebForms\App_GlobalResources

\wfgen\ws\App_GlobalResources

Ajoutez le code de la langue et, au besoin, un trait d’union suivi par le code du pays au nom du fichier; par exemple .ar-AE pour Arabe et les Émirats arabes unis. Ensuite, personnalisez les fichiers de ressources.

Si la langue personnalisée exige une mise en page particulière, par exemple de droite à gauche, personnalisez les fichiers CSS au besoin en utilisant la méthode décrite dans la section précédente.

Ces sections contiennent des instructions sur la configuration de certaines options avancées de WorkflowGen.

Portail utilisateur : http://[votresite]/wfgen

Module d’administration : http://[votresite]/wfgen/admin

S'il ne vous est pas possible d'ouvrir une session, vérifiez le fichier web.config dans le dossier racine de l'application WorkflowGen (habituellement DISQUE:\Inetpub\wwwroot\wfgen) et validez que la chaîne de caractères de connexion MainDbSource comporte les informations de connexion correctes de la base de données, y compris le serveur, le nom de la base de données, l'ID utilisateur et le mot de passe.

Vous pouvez créer un nouveau processus à partir des exemples de processus intégrés.

Vous pouvez modifier la configuration de la sécurité (comme la méthode d’authentification) en suivant la section Sécurité de ce document.

Voir le guide WorkflowGen pour Azure pour des instructions sur :

La synchronisation Azure Active Directory : Comment configurer la synchronisation des utilisateurs et des groupes avec Azure Active Directory.

L'authentification Azure Active Directory : Comment configurer l'authentification WorkflowGen avec OpenID Connect et Azure Active Directory.

La configuration d'Azure Active Directory pour les apps mobiles : Comment autoriser l'accès aux applications mobiles avec OpenID Connect et Azure Active Directory.

La configuration d'Azure Active Directory pour les scripts côté serveur : Comment autoriser WorkflowGen pour accéder aux scripts côté serveur avec OpenID et Azure Active Directory.

La configuration d'Azure Active Directory pour les applications monopages avec OpenID Connect et Azure Active Directory : Comment autoriser WorkflowGen pour accéder aux applications monopages avec OpenID Connect et Azure Active Directory.

La configuration de la base de données SQL Azure : Comment configurer la base de données de WorkflowGen avec la base de données SQL Azure.

Lecture du scale-out (préversion) : Comment configurer la fonctionnalité facultative de lecture du Scale-Out.

Azure Load Balancer : Comment configurer l'équilibreur de charge d'Azure pour une plus haute disponibilité et une infrastructure plus évolutive.

Azure Files : Comment configurer un partage Azure Files pour utilisation avec WorkflowGen.

Azure SendGrid SMTP : Comment configurer un SMTP Azure SendGrid avec WorkflowGen.

La génération d'un lien universel pour WorkflowGen Plus : Comment générer un lien universel pour simplifier la connexion des utilisateurs à l'application mobile WorkflowGen Plus.

protocol: workflowgenplus://

hostname: auth.init

Vous devez régler les paramètres suivants :

provider : auth0

server_address : L'URL de votre application WorkflowGen, dont la valeur doit être encodée URL (p.ex. : https://macompagnie.com/wfgen)

client_id : Utilisez l'ID client que vous avez créé antérieurement dans la configuration (p.ex. : 7gdj4hs92y).

domain : Le nom du domaine Auth0 sans le protocole URL (p.ex. : mondomaine.auth0.com).

audience : L'URL de votre API GraphQL de WorkflowGen (p.ex. : http://macompagnie.com/wfgen/graphql).

✏️ Note : La valeur doit être encodée URL.

Le lien universel devrait suivre cette structure :

Une fois que vous aurez généré le lien universel, donnez-le à vos utilisateurs, qui pourront l'utiliser pour se connecter à WorkflowGen Plus par la méthode préconfigurée.

workflowgenplus://auth.init?provider=auth0&server_address=https%3A%2F%2Fmycompany.com%2Fwfgen&client_id=7gdj4hs92y&domain=mydomain.auth0.com&audience=https%3A%2F%2Fmycompany.com%2Fwfgen%2FgraphqlL'utilisation d'une passerelle IIS SMTP locale est fortement recommandée pour améliorer les performances. Une passerelle SMTP locale est configurée pour transférer les emails vers la passerelle SMTP d'entreprise (« hôte actif ») uniquement, de sorte que la sécurité actuelle de l'entreprise sera appliquée.

L'utilisation d'un relais SMTP sur le serveur IIS WorkflowGen présente plusieurs avantages :

Une meilleure performance, puisque les messages sont envoyés directement au relais.

Le serveur SMTP local joue le rôle de tampon pour éviter la perte de emails si le serveur SMTP principal n’est pas disponible.

Les problèmes de connexion sont réduits car le relais gère les problèmes de communication.

Le relais trace les envois par email dans ses propres fichiers journaux.

Le relais vous permet de limiter l'accès à WorkflowGen.

Le relais supporte l'authentification SMTP et le chiffrement (chiffrement TLS) pour se connecter à votre serveur Exchange SMTP (ou à un autre serveur de messagerie).

Assurez-vous que le service SMTP est installé sur le serveur Windows utilisé en tant que passerelle SMTP.

Dans IIS, modifiez les propriétés du Serveur virtuel SMTP par défaut.

Dans l'onglet Accès, cliquez sur Relais.

WorkflowGen supporte également les répertoires de collecte. Les notifications sont créées dans un répertoire de collecte géré par le serveur SMTP. Le chemin d'accès au répertoire de collecte est défini dans la section dans l'onglet Général du du Module d'administration. (Vous pouvez également définir le chemin d'accès au répertoire de collecte comme valeur du paramètre ApplicationSmtpPickupDirectory dans le fichier web.config de WorkflowGen.) Le chemin de répertoire de collecte par défaut est C:\inetpub\mailroot\Pickup.

Une fois que vous avez correctement configuré le répertoire de collecte dans WorkflowGen, vous devez configurer votre service SMTP externe (tel que le serveur IIS SMTP ou Exchange) pour traiter les emails créés par WorkflowGen dans le répertoire de collecte.

WorkflowGen supporte seulement les requêtes à l'API SOAP en utilisant les méthodes d'authentification classiques. Si vous devez toujours utiliser cette API, vous devez effectuer quelques étapes additionnelles pour la configurer correctement. Pour ce faire :

Créez un nouvel annuaire WorkflowGen séparé pour les utilisateurs de l'API SOAP.

Approvisionnez-le avec des utilisateurs et des groupes au besoin.

Dans Gestionnaire IIS, cochez la méthode d'authentification De base pour l'application \ws\wfgen.

Dans le fichier web.config (situé dans \Inetpub\wwwroot\wfgen), ajoutez le suivant sous <location path="ws" inheritInChildApplications="false"> :

Le tableau ci-dessous liste toutes les options configurables dans WorkflowGen que vous pouvez utiliser pour personnaliser votre expérience d'authentification; elles se trouvent dans le fichier web.config de WorkflowGen.

Cette section fournit des instructions sur l'intégration Auth0.

Comment configurer l'authentification WorkflowGen avec OpenID Connect et Auth0

Comment créer un annuaire avec le connecteur d'auto-approvisionnement

Comment configurer l'authentification déléguée pour l'application mobile WorkflowGen Plus v2 à l'aide d'Auth0

Comment autoriser WorkflowGen pour accéder aux scripts côté serveur à l'aide d'Auth0

Comment autoriser WorkflowGen pour accéder aux applications monopage à l'aide d'Auth0

Comment autoriser l'accès Auth0 à l'interface de ligne de commande (CLI) WorkflowGen

Comment générer un lien universel pour simplifier la connexion des utilisateurs à l'application mobile WorkflowGen Plus

Informations supplémentaires sur le support des services SOAP et l'approvisionnement des utilisateurs et des groupes

Depuis la version 7.11.2 de WorkflowGen serveur, vous pouvez générer un lien universel pour simplifier le processus de connexion Auth0 de vos utilisateurs de l'application mobile WorkflowGen Plus v2.

protocol: workflowgenplus://

hostname: auth.init

Vous devez régler les paramètres suivants :

provider : adfs

server_address : L'URL de votre application WorkflowGen, dont la valeur doit être encodée URL (p.ex. : https://macompagnie.com/wfgen).

client_id : Utilisez l'ID client que vous avez créé antérieurement dans la configuration (p.ex. : 6g909d00-8580-49a4-9003-a30f6b87ae86

Le lien universel devrait suivre cette structure :

Une fois que vous aurez généré le lien universel, donnez-le à vos utilisateurs, qui pourront l'utiliser pour se connecter à WorkflowGen Plus par la méthode préconfigurée.

Cette section contient des instructions sur l'intégration AD FS.

Comment configurer l'authentification WorkflowGen à l'aide d'AD FS

Comment configurer l'authentification déléguée pour l'application mobile WorkflowGen Plus v2 à l'aide d'AD FS

Comment autoriser WorkflowGen à accéder aux scripts côté serveur à l'aide d'AD FS.

Comment autoriser WorkflowGen à accéder aux applications monopage à l'aide d'AD FS

Comment générer un lien universel pour simplifier la connexion des utilisateurs à l'application mobile WorkflowGen Plus

Informations supplémentaires sur le support des services SOAP et les options configurables

Pour permettre un plus haut niveau de performance et de disponibilité de l’application, il est possible d’installer WorkflowGen en architecture de type « web farm ». L’application est alors installée sur plusieurs serveurs, mais la base de données et le répertoire de stockage sont centralisés sur un serveur dédié.

Les requêtes des utilisateurs sont alors automatiquement dirigées vers des serveurs différents en fonction de la charge et de l’occupation des différents serveurs. Vous pouvez choisir parmi différentes méthodes d'équilibrage de charge (« load balancing ») telles que le DNS Round Robin ou l’installation d’un répartiteur de charge (« load balancer »).

Les applications mobiles doivent suivre une approche semblable à celle des applications Web ordinaires appelée « Authorization Code Flow with Proof Key for Code Exchange (PKCE) ». La principale distinction entre PKCE et le « Authorization Code Flow » classique est que l'application mobile ne reçoit pas de clé secrète client; à la place, elle échange une paire de codes pour prouver l'origine de la tentative d'authentification. Le problème est qu'on ne peut pas se fier à une application mobile car elle est distribuée librement aux utilisateurs et donc elle n'est plus sous le contrôle, puis les sources pourraient être décompilées et analysées pour révéler les clés secrètes client.

Cette section contient les instructions sur comment configurer Auth0 pour les applications mobiles afin que vos utilisateurs mobiles puissent aussi bénéficier de l'authentification déléguée.

WorkflowGen supporte seulement les requêtes à l'API SOAP en utilisant les méthodes d'authentification classiques. Si vous devez toujours utiliser cette API, vous devez effectuer quelques étapes additionnelles pour la configurer correctement.

Créez un nouvel annuaire WorkflowGen séparé pour les utilisateurs de l'API SOAP.

Windows 11

macOS

Chrome

Firefox

Edge

Safari

Résolution 1280 × 800 ou supérieure

Pour l'éditeur de formulaire, la résolution minimale conseillée est 1366 × 768

La configuration requise pour le serveur Web qui héberge WorkflowGen est la suivante :

Windows Server 2016 ou supérieur (toutes les versions)

Windows 11 (recommandé pour les environnements de développement seulement)

Microsoft IIS 10 ou supérieur

.NET Framework 4.8

IIS URL Rewrite (requiert IIS)

Serveur Web (IIS)

Fonctionnalités .NET Framework 4.8 :

.NET Framework 4.8

ASP.NET 4.8

Sécurité :

Authentification de base

Authentification Windows (facultative)

Développement d'applications :

ASP.NET 4.8

Extensibilité .NET 4.8

Extensions ISAPI

Filtres ISAPI

Processeur quadricœur

16 Go RAM

Disque dur SATA avec 40 Go de disponibles

Référez-vous au guide WorkflowGen Fonctionnalités et prérequis techniques pour les spécifications les plus à jour dépendamment des niveaux de services désirés.

Pour utiliser les API GraphQL, webhooks entrants, OpenID Connect Auth et SCIM facultatives, vous devez d'abord installer les prérequis suivants :

Visual C ++ Redistributable

✏️ Note : Cette bibliothèque est requise si vous rencontrez l'erreur Le module spécifié est introuvable (The specified module could not be found) concernant les bibliothèques edge et edge-js lors de l'accès aux applications Web /wfgen/graphql, /wfgen/hooks ou /wfgen/scim.

La configuration requise pour le serveur de base de données qui héberge la base de données WorkflowGen est comme suit :

Processeur quadricœur

16 Go RAM

Disque dur SATA avec 40 Go de disponibles

Microsoft SQL Server 2025 Preview

Azure SQL Database avec la fonctionnalité Integrated Vectorization Preview

PostgreSQL 17.6

Référez-vous au guide WorkflowGen Fonctionnalités et prérequis techniques pour les spécifications les plus à jour dépendamment des niveaux de services désirés.

Authentification Windows intégrée ou IIS Basic (Active Directory)

Applicative (WorkflowGen)

Authentification par formulaires

Personnalisée (SSO : « single sign-on »)

OpenID Connect

SAML v2.0

Active Directory (supporte toutes les versions de Windows Server 2016 et ultérieures)

Annuaire compatible LDAP

Fichiers texte

SCIM

Approvisionnement automatique

Les notifications email sont envoyées par le protocole SMTP (Exchange et HCL Notes sont compatibles)

Tout client email peut recevoir des notifications WorkflowGen

La mise en page et le contenu email peuvent être personnalisés en HTML ou texte brut

Pour de meilleures performances, vous devrez utiliser la passerelle SMTP IIS (voir la section Utilisation de la passerelle SMTP IIS).

WorkflowGen fournit un fil RSS en XML (appelé le module Portlet) pour incorporer des données WorkflowGen dans un portail Web existant. Pour plus d'informations, consultez le Guide d'administration WorkflowGen.

Dans la section Applications du portail Auth0, cliquez sur Create Application.

Renseignez le formulaire :

Name : CLI WorkflowGen

Type : Native

Cliquez sur Create en bas de la page.

Vous avez maintenant inscrit une nouvelle application native dans Auth0.

Dans l'onglet Settings, défilez vers le bas jusqu'à la section Allowed Callback URLs et ajoutez-y l'URL http://127.0.0.1:8888/callback.

Dans Settings > Advanced Settings > Grant Types, assurez vous que les cases Implicit , Authorization Code et Refresh Token sont bien cochées.

Puisque toutes les applications dans un domaine peuvent automatiquement accéder entre eux, votre application native hérite l'accès à l'API GraphQL. Voici un résumé de toutes les informations dont il vous faut :

Un ID client, qui se trouve dans l'onglet Settings dans la page de l'application native.

Un nom de domaine Auth0, qui se trouve dans l'onglet Settings dans la page de l'application native.

Toutes ces informations doivent être données aux utilisateurs qui utiliseront la CLI WorkflowGen.

La configuration du mode non interactif est la même que dans la section sur la configuration d'Auth0 pour les scripts côté serveur.

Voici un résumé des informations dont il vous faut :

Un ID client, qui se trouve dans l'onglet des paramètres de l'application inscrite.

Une clé secrète client, qui se trouve dans l'onglet des paramètres de l'application inscrite.

Le domaine, qui se trouve dans l'onglet des paramètres de l'application inscrite.

Vous pouvez désormais utiliser la CLI WorkflowGen en mode Client credentials.

Cliquez sur Appliquer et fermez la fenêtre. (Pour un plus haut niveau de sécurité, donnez uniquement l’accès à l’IP du serveur Web.)

Dans l'onglet Livraison, cliquez sur le bouton Avancé.

Dans le champ Hôte actif, saisissez votre adresse de passerelle SMTP (IP ou nom d'hôte).

Cliquez sur Appliquer.

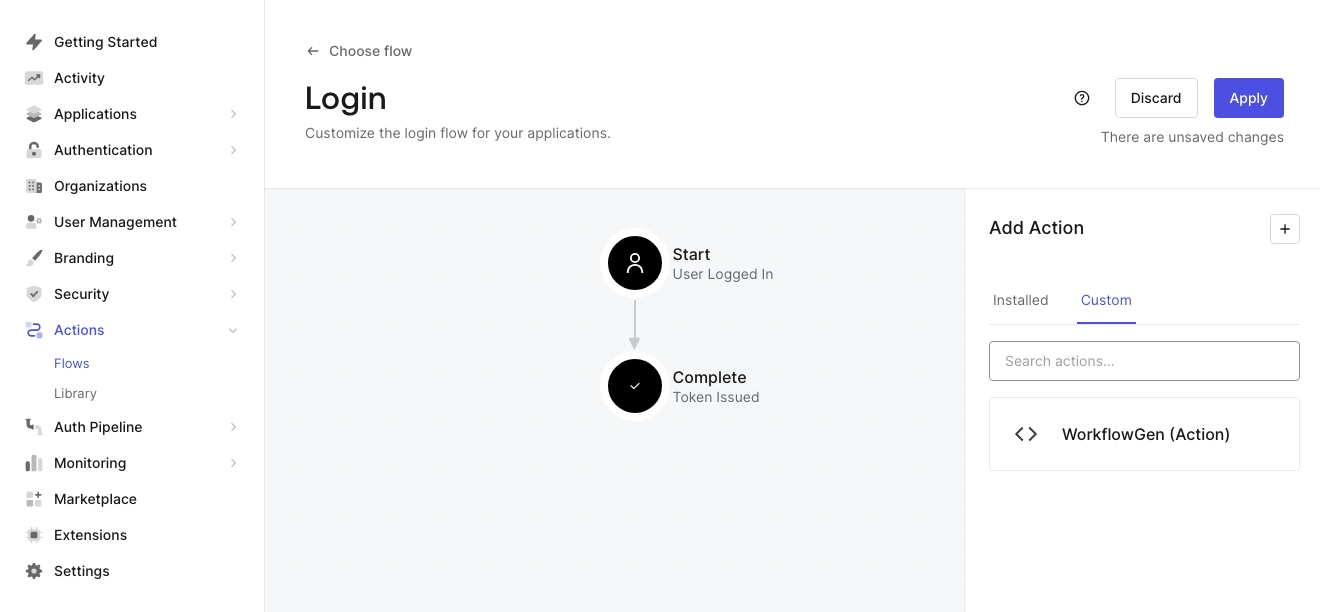

localhost/wfgenmacompagnie.com/wfgenComment configurer l'authentification WorkflowGen avec Okta

Comment créer un annuaire avec le connecteur d'auto-approvisionnement

Comment configurer l'authentification déléguée pour l'application mobile WorkflowGen Plus v2 à l'aide d'Okta

Comment autoriser WorkflowGen pour accéder aux scripts côté serveur à l'aide d'Okta

Comment autoriser WorkflowGen pour accéder aux applications monopage à l'aide d'Okta

Comment autoriser l'accès Okta à l'interface de ligne de commande (CLI) WorkflowGen

Comment générer un lien universel pour simplifier la connexion à l'application mobile WorkflowGen Plus

Informations supplémentaires sur le support des services SOAP API de WorkflowGen et le support des applications de type service Web

Option

Description

ApplicationSecurityAuthSessionTokenCookie

Le nom du cookie de session généré par le module d'authentification. Valeur par défaut : wfgen_token

✏️ Note : Ceci est utile quand vous avez de multiples instances de WorkflowGen en fonctionnement auxquelles vous voulez accéder lorsque vous y êtes authentifié en même temps.

ApplicationSecurityAuthSessionTimeOut

La durée de la session en secondes. Sa valeur par défaut est le temps d'expiration du jeton d'ID reçu du fournisseur. Valeur par défaut : la valeur d'expiration (« exp value » du jeton Azure ID

ApplicationSecurityAuthMobileSessionTimeOut

La durée de la section en secondes lorsqu'elle est demandée par des appareils mobiles sur le point de terminaison de jeton. Valeur par défaut : 7200 secondes

domain : Le nom du domaine AD FS sans le protocole URL (p.ex. : macompagnie.com).

audience : L'URL de votre API GraphQL de WorkflowGen, dont la valeur doit être encodée URL (p.ex. : http://macompagnie.com/wfgen/graphql).

<system.webServer>

<modules>

<remove name="ApplicationSecurityAuthenticationModule" />

</modules>

</system.webServer>workflowgenplus://auth.init?provider=adfs&client_id=6g909d00-8580-49a4-9003-a30f6b87ae86&domain=macompagnie.com&audience=http%3A%2F%2Fworkflow.macompagnie.com%2FwfgenWorkflowGen sur tous les serveurs Web

Délocalisation et centralisation du répertoire de stockage des fichiers

Dossier WebForms partagé pour tous les serveurs Web

Configuration identique pour tous les serveurs WorkflowGen

La délocalisation du répertoire de stockage est détaillée dans la section Configuration de base. Appliquez la configuration de base de ce chapitre avant de modifier la configuration de WorkflowGen.

Si vous avez configuré plusieurs instances de WorkflowGen sur des serveurs Web différents dans une configuration web farm, vous devez partager le même dossier WebForms pour tous les serveurs. Pour ce faire :

Partagez votre dossier WebForms. Celui-ci peut être soit le dossier WebForms local de votre site WorkflowGen principal soit un dossier WebForms sur un serveur de fichiers en réseau.

Si vous utilisez un serveur de fichiers en réseau et que vous avez du contenu dans le dossier WebForms de votre site WorkflowGen principal, nous vous suggérons de copier ce contenu au dossier WebForms partagé.

Une fois le dossier partagé, copiez le chemin UNC.

Procédez comme suit pour chaque instance de WorkflowGen :

Dans IIS, naviguez au dossier d’application WebForms.

Faites un clic droit sur le dossier, puis choisissez Gérer une application / Paramètres avancés.

Remplacez le chemin physique avec le chemin UNC que vous avez copié dans la troisième étape.

Assurez-vous que les permissions requises (modification, lecture et exécution, affichage du contenu du dossier, lecture, écriture) soient bien appliquées au dossier WebForms partagé pour le pool d’applications IIS utilisé par l’application WebForms.

Vérifiez que tous les serveurs Web présentent la même configuration pour l'application WorkflowGen et pour toutes les applications de workflow. Les fichiers web.config doivent tous être identiques.

Le service WorkflowGen Engine est un service Windows qui est installé avec WorkflowGen et devrait être exécuté à partir d'un seul serveur Web. Les autres serveurs devraient exécuter ce service uniquement comme réserve (« backup ») si le service principal devait faire défaut.

La sauvegarde des données et applications se fait de la même façon, sauf qu'elle influe uniquement sur le serveur de fichiers (pour les données de type fichier) et un serveur Web, puisqu'elles présentent des configurations identiques (en ce qui a trait aux applications).

Assurez-vous d'avoir une copie de WorkflowGen sous licence installée et en fonctionnement sur un serveur.

Assurez-vous d'avoir l'accès d'administrateur Auth0 pour pouvoir le configurer.

Assurez-vous d'avoir approvisionné un utilisateur Auth0 existant depuis lequel vous pourrez vous authentifier à WorkflowGen pour pouvoir utiliser l'application après.

Assurez-vous d'avoir installé la plus récente version de WorkflowGen Plus sur votre appareil et que l'appareil est supporté.

Assurez-vous d'avoir bien configuré l'authentification déléguée à Auth0 sur votre instance de WorkflowGen en suivant les instructions dans la section .

Cette configuration se fait dans plusieurs étapes. D'abord, vous devez inscrire une nouvelle application native dans Auth0. Ensuite, vous devez donner à l'application les permissions requises pour accéder à l'API GraphQL de WorkflowGen.

Dans la section Applications du portail Auth0, cliquez sur Create Application.

Renseignez le formulaire :

Name : WorkflowGen Plus

Type : Native

Cliquez sur Create en bas de la page.

Vous avez maintenant inscrit une nouvelle application native dans Auth0.

Dans l'onglet Settings, défilez vers le bas jusqu'à la section Allowed Callback URLs et ajoutez-y l'URL workflowgenplus://oidc.

Défilez vers le bas jusqu'à la section Allowed Logout URLs et ajoutez-y l'URL workflowgenplus://oidc.

Puisque toutes les applications dans un domaine peuvent automatiquement accéder entre eux, votre application native hérite l'accès à l'API GraphQL. Voici un résumé de toutes les informations dont il vous faut :

Un ID client, qui se trouve dans l'onglet Settings dans la page de l'application native.

Un nom de domaine Auth0, qui se trouve directement à gauche de votre photo de profil en haut à droite de la page.

Toutes ces informations doivent être données aux utilisateurs qui utiliseront l'application mobile; ils devront les copier-coller directement dans l'application.

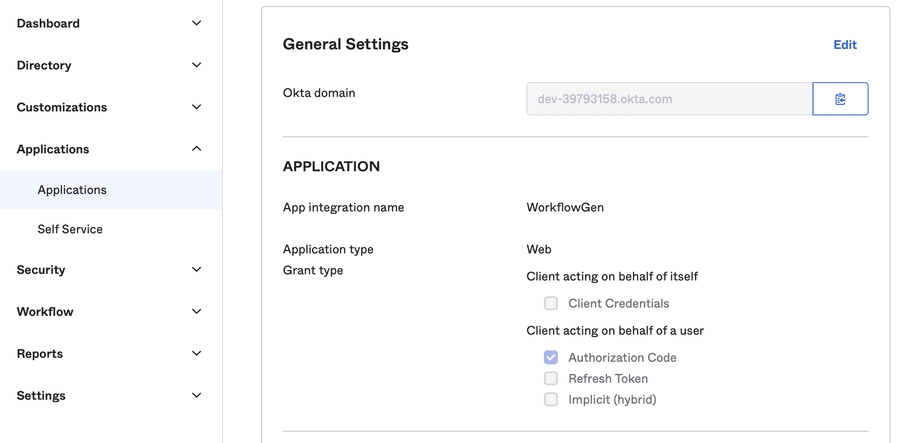

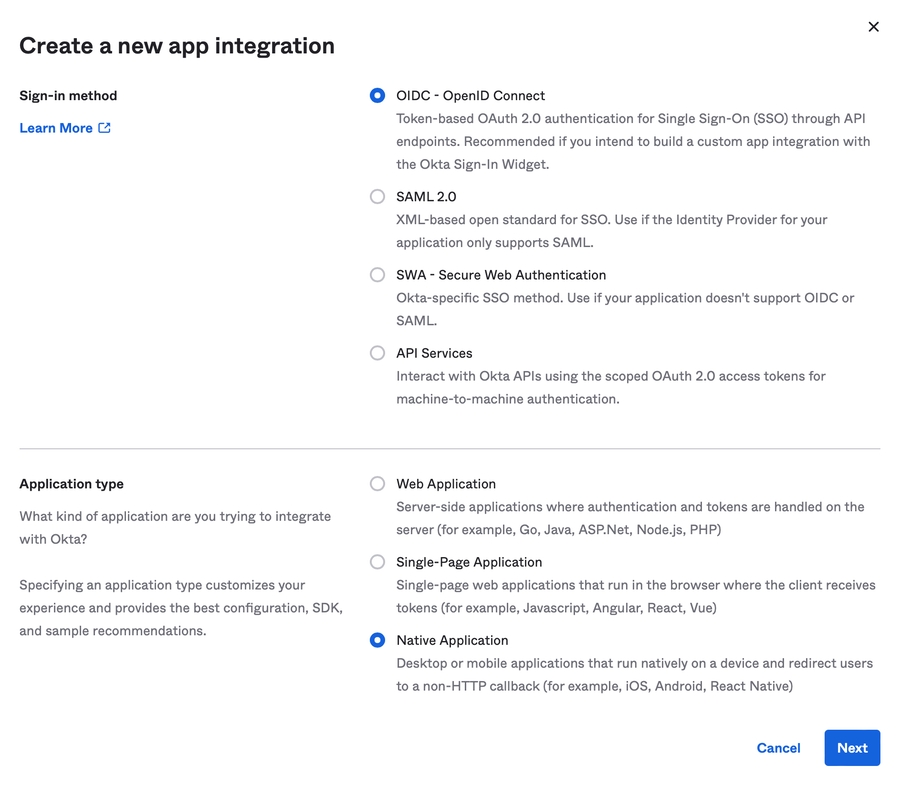

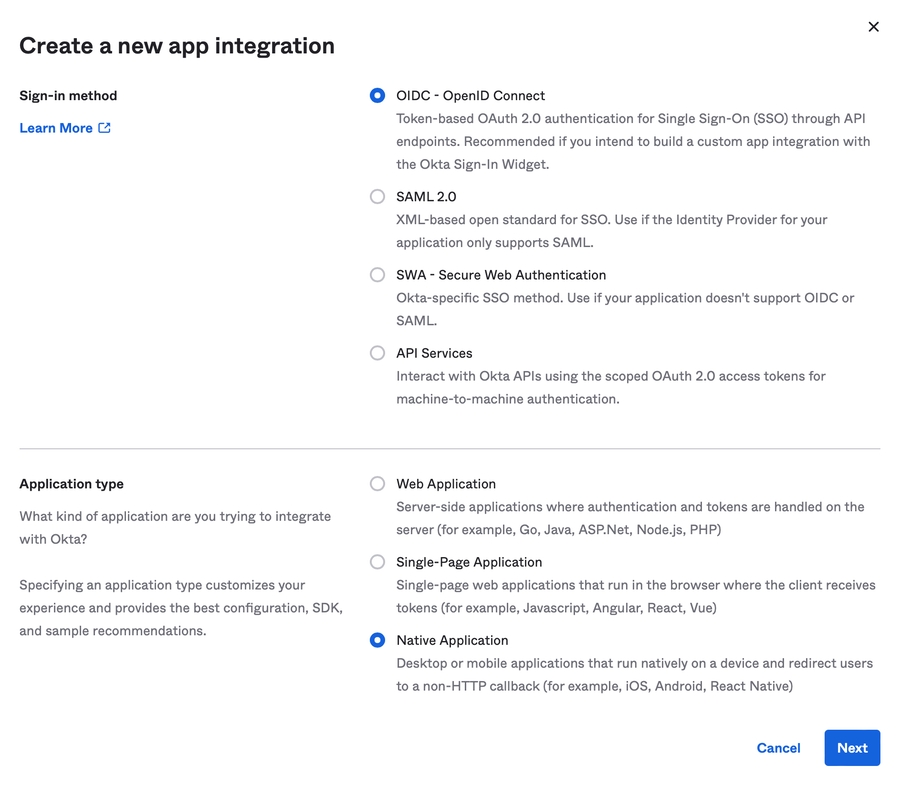

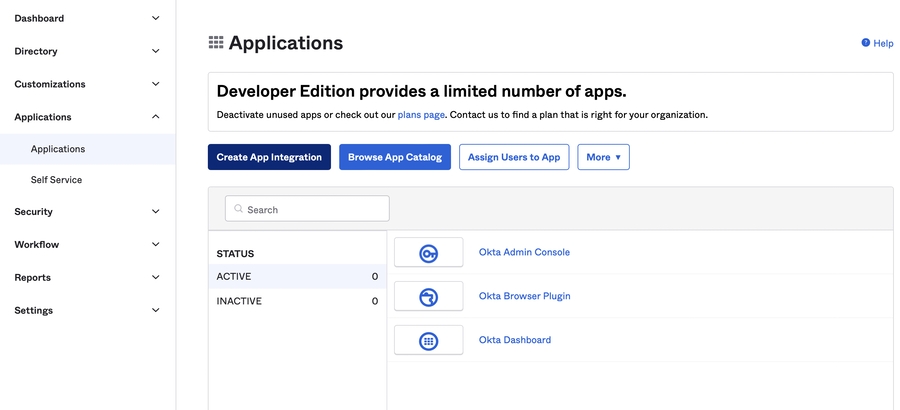

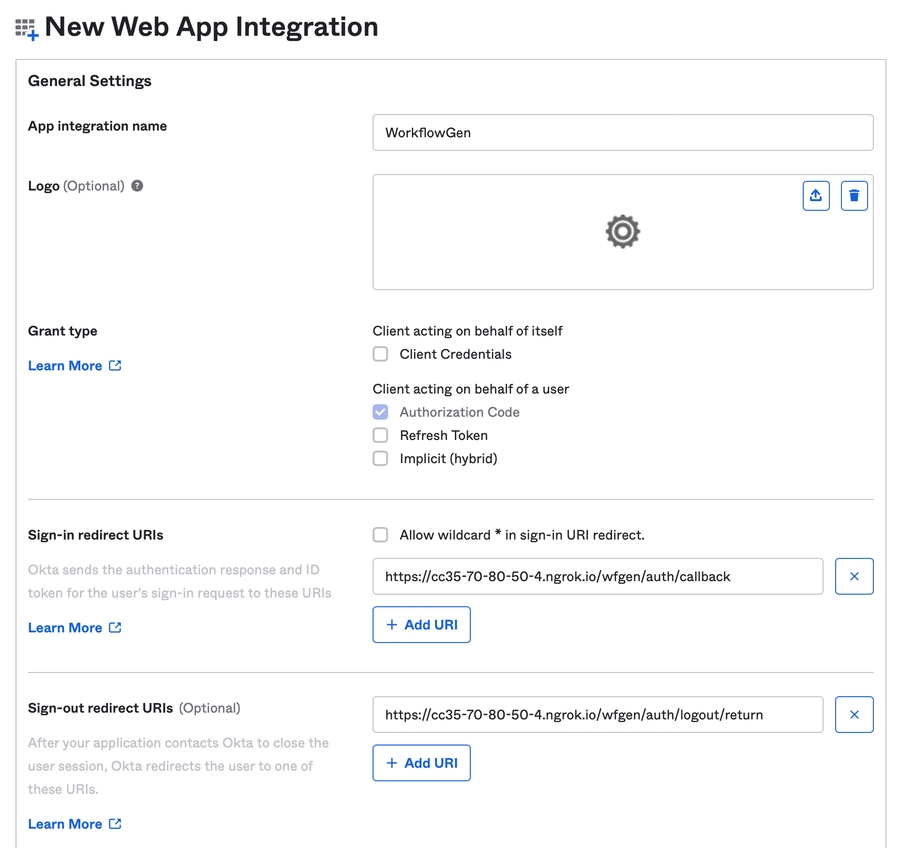

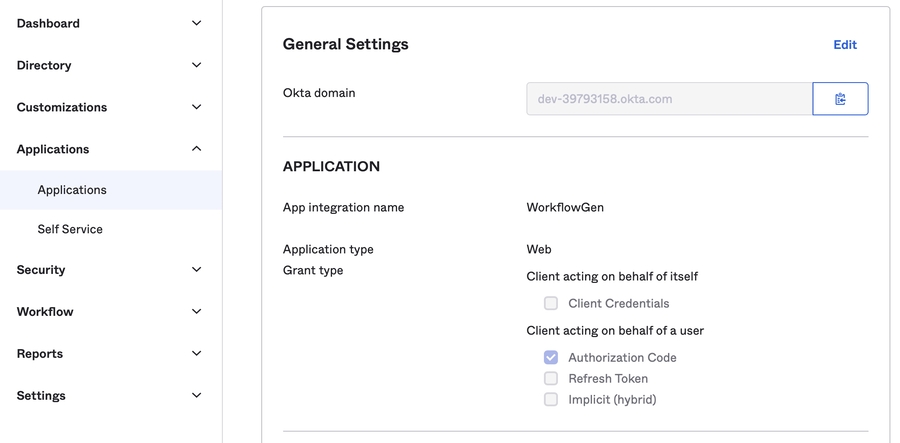

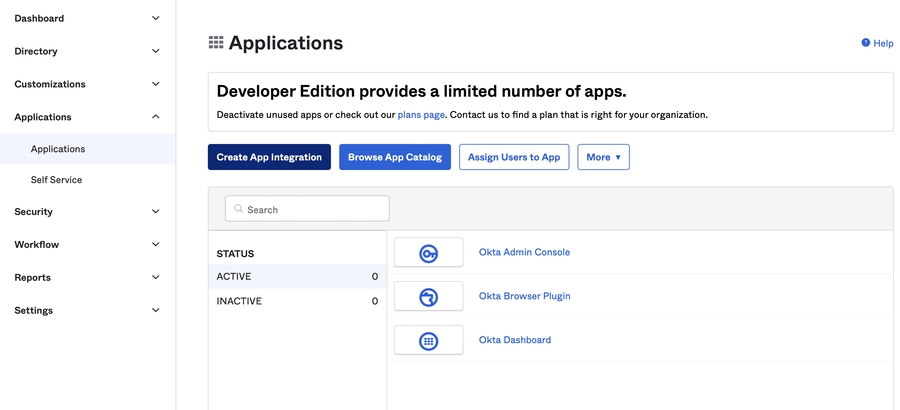

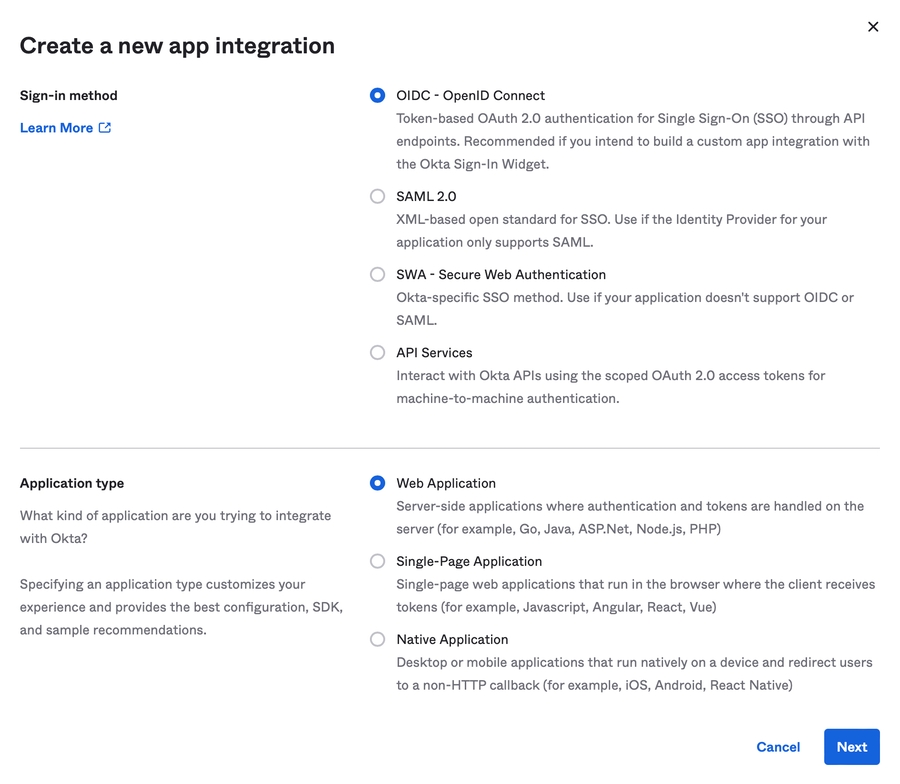

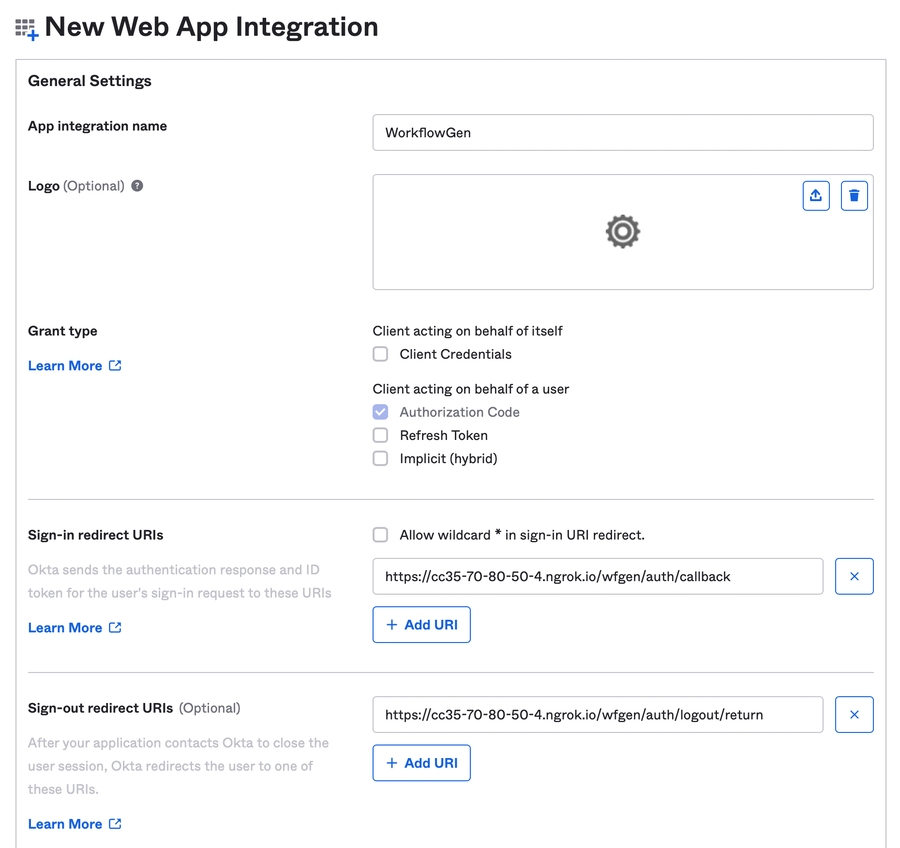

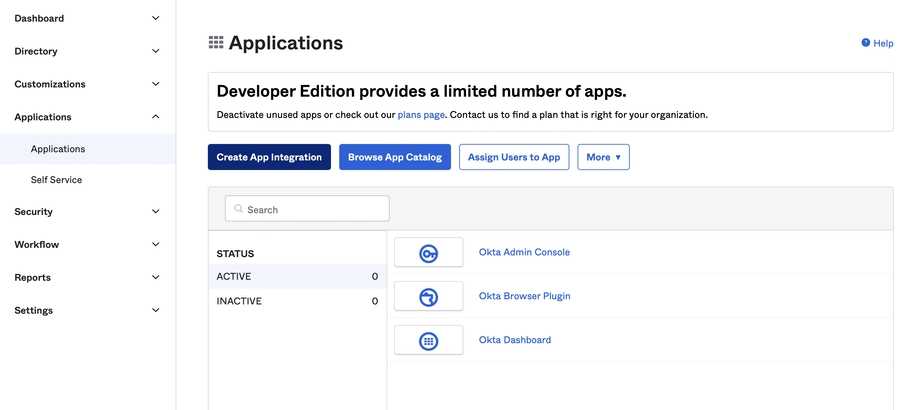

Dans votre portail de développeur Okta, accédez à l'élément Applications sous le menu Applications, puis cliquez sur Create App Integration.

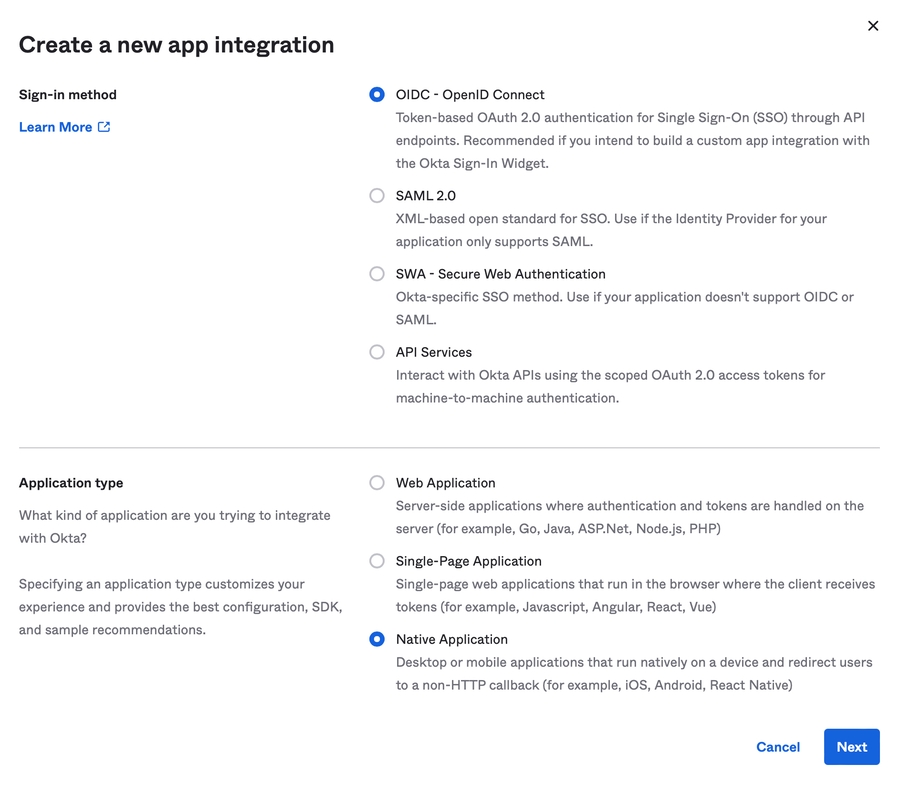

Sélectionnez la méthode de connexion OIDC - OpenID Connect, sélectionnez Native Application comme type d'application, puis cliquez sur Next.

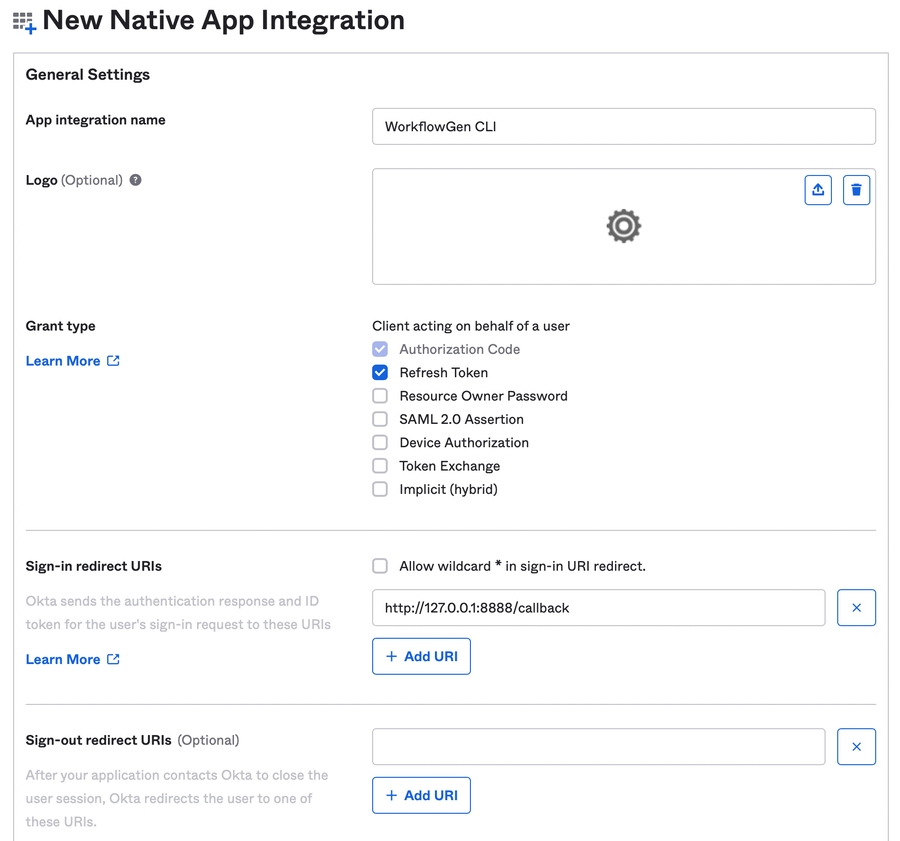

Entrez les informations suivantes :

Name : WorkflowGen CLI

Grant type : Cochez Authorization Code et Refresh token

Sign-in redirect URIs: Définissez l'URL comme http://127.0.0.1:8888/callback

✏️ Note : Le port 8888 est défini par défaut; vous pouvez le modifier s'il est déjà utilisé sur votre ordinateur.

Sign-out redirect URIs : Ne définissez pas d'URL. Effacez le champ s'il y a une valeur par défaut.

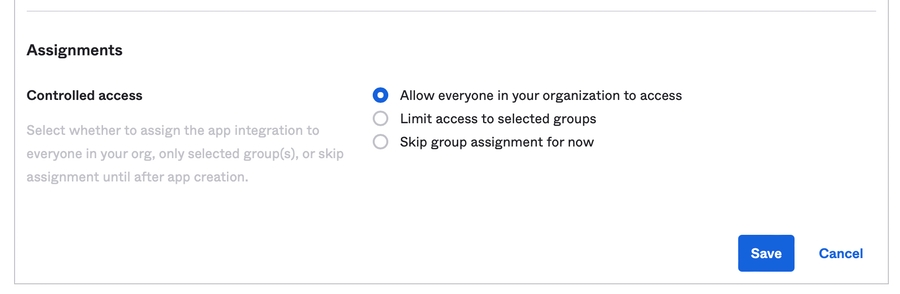

Controlled access : Cochez Allow everyone in your organization to access

Cliquez sur le bouton Save.

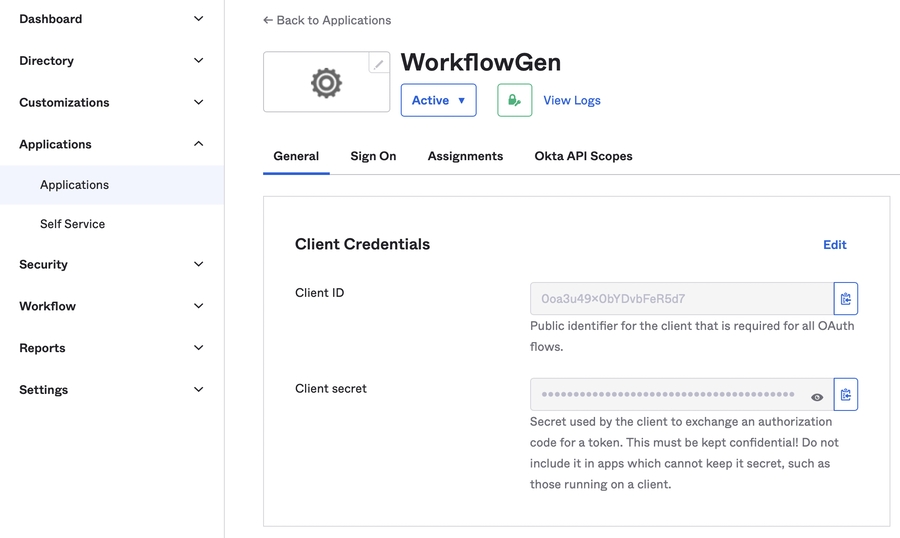

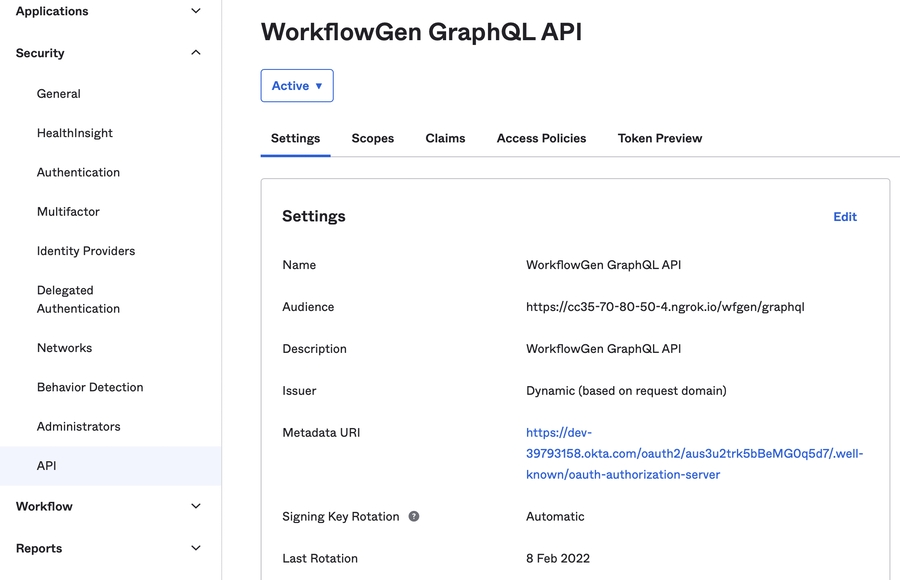

Si vous avez configuré l'authentification déléguée à Okta sur votre serveur WorkflowGen, vous devez avoir une politique d'accès sur votre serveur d'autorisation Okta à partir de l'API WorkflowGen GraphQL qui permettra à tous les utilisateurs configurés d'y accéder; il n'y a plus rien à faire du côté d'Okta. Voici un résumé des informations dont il vous faut :

Un ID client, qui se trouve dans l'onglet General de la page de l'application native CLI WorkflowGen.

Un point de terminaison des métadonnées, qui consiste en la valeur de la propriété Metadata URI de l'onglet Settings de votre serveur d'autorisation WorkflowGen GraphQL API avec /.well-known/oauth-authorization-server remplacé par /.well-known/openid-configuration.

Toutes ces informations doivent être données aux utilisateurs qui utiliseront la CLI WorkflowGen.

La configuration du mode non interactif est la même que dans la section sur la configuration d'Okta pour les scripts côté serveur.

Voici un résumé des informations dont il vous faut :

Un ID client, qui se trouve dans l'onglet des paramètres de l'application inscrite.

Une clé secrète client, qui se trouve dans l'onglet des paramètres de l'application inscrite.

Le domaine, qui se trouve dans l'onglet des paramètres de l'application inscrite.

Vous pouvez désormais utiliser la CLI WorkflowGen en mode Client credentials.

Approvisionnez-le avec des utilisateurs et des groupes au besoin.

Dans Gestionnaire IIS, cochez la méthode d'authentification De base pour l'application \wfgen\ws.

Dans le fichier web.config (situé dans \Inetpub\wwwroot\wfgen), ajoutez le suivant sous <location path="ws" inheritInChildApplications="false"> :

Les applications de type service Web supportent uniquement les requêtes utilisant les méthodes d'authentification classiques. Si vous devez toujours utiliser ces API, vous devez effectuer quelques étapes supplémentaires pour les configurer correctement.

Assurez-vous d'avoir un compte local ou de domaine provisionné sur votre serveur WorkflowGen. (Il peut s'agir du compte que vous avez utilisé avant de modifier votre méthode d'authentification pour Okta.)

Dans le Gestionnaire IIS, activez la méthode d'authentification de base ou Windows pour votre application (p.ex. : wfapps/webservices/myWebService).

Dans le fichier web.config (situé dans \Inetpub\wwwroot\wfgen), ajoutez le nouvel emplacement suivant sous le dernier emplacement :

<location path=" wfapps/webservices/myWebService" inheritInChildApplications="false">

La structure devrait être la suivante :

Les applications mobiles doivent suivre une approche semblable à celle des applications Web ordinaires appelée « Authorization Code Flow with Proof Key for Code Exchange (PKCE) ». La principale distinction entre PKCE et le « Authorization Code Flow » classique est que l'application mobile ne reçoit pas de clé secrète client; à la place, elle échange une paire de codes pour prouver l'origine de la tentative d'authentification. Le problème est qu'on ne peut pas se fier à une application mobile car elle est distribuée librement aux utilisateurs et donc elle n'est plus sous le contrôle, puis les sources pourraient être décompilées et analysées pour révéler les clés secrètes client.

Cette section contient les instructions sur comment configurer AD FS pour WorkflowGen Plus v2 afin que vos utilisateurs mobiles puissent aussi bénéficier de l'authentification déléguée.

Assurez-vous d'avoir une copie de WorkflowGen sous licence installée et en fonctionnement sur un serveur.

Assurez-vous d'avoir l'accès d'administrateur AD FS pour pouvoir le configurer.

Assurez-vous d'avoir approvisionné un utilisateur Active Directory existant depuis lequel vous pourrez vous authentifier à WorkflowGen pour pouvoir utiliser l'application après.

Cette configuration se fait dans plusieurs étapes. D'abord, vous devez inscrire une nouvelle application native dans AD FS. Ensuite, vous devez donner à l'application les permissions requises pour accéder à l'API GraphQL de WorkflowGen.

Dans la fenêtre AD FS Management, naviguez au dossier Application Groups, puis doublez-cliquez sur le groupe WorkflowGen.

Cliquez sur Add application.

Configurez l'application :

Vous avez maintenant ajouté l'application native WorkflowGen Plus à votre groupe d'applications AD FS WorkflowGen.

Dans la fenêtre AD FS Management, naviguer au dossier Application Groups, puis cliquez sur le groupe WorkflowGen.

Double-cliquez sur l'application WorkflowGen GraphQL API.

Dans l'onglet Client Permissions, cliquez sur l'application WorkflowGen Plus, puis cliquez sur Add.

L'app mobile WorkflowGen Plus est maintenant configurée dans AD FS.

Cette section décrit comment configurer des instances multiples de WorkflowGen sur un seul serveur Web. Chaque instance de WorkflowGen exige aussi une licence dédiée. Cette section part du fait que vous avez déjà installé des instances séparées de WorkflowGen tel qu’indiqué dans la section Configuration.

Pour configurer des instances multiples de WorkflowGen sur un seul serveur, exécutez les étapes ci-dessous. Il est tout à fait possible d’installer plus de deux instances sur le même serveur, mais la procédure suivante vous présente un exemple d’installation de deux instances.

Avant de modifier les services WorkflowGen, vous devez désinstaller les services existants en utilisant le script winsvc-uninstall.cmd qui se trouve dans le dossier \bin de l'installation des services WorkflowGen (p.ex. : DISQUE:\Program Files\Advantys\WorkflowGen\Services\bin\winsvc-uninstall.cmd). Soyez certain que vous êtes l'administrateur du serveur avant de lancer le script.

Pour les deux instances de WorkflowGen, ajouter un nouveau paramètre de configuration au fichier de configuration de service de synchronisation des annuaires WorkflowGen WfgDirectoriesSyncService.exe.config.

Instance 1 :

Modifiez le fichier DISQUE:\Program Files\Advantys\WorkflowGen1\Services\bin\WfgDirectoriesSyncService.exe.config comme suit :

Instance 2 :

Modifiez le fichier DISQUE:\Program Files\Advantys\WorkflowGen2\Services\bin\WfgDirectoriesSyncService.exe.config comme suit :

Pour les deux instances de WorkflowGen, ajouter un nouveau paramètre de configuration au dossier de configuration de service du moteur WorkflowGen WfgWorkflowEngineService.exe.config.

Instance 1 :

Modifiez le fichier DISQUE:\Program Files\Advantys\WorkflowGen1\Services\bin\WfgWorkflowEngineService exe.config comme suit :

Instance 2 :

Modifiez le fichier DISQUE:\Program Files\Advantys\WorkflowGen2\Services\bin\WfgWorkflowEngineService exe.config comme suit :

Pour les deux instances de WorkflowGen, vous aurez besoin de modifier les scripts Shell de Windows qui sont utilisés pour installer et désinstaller les services de Windows WfgDirectoriesSyncService et WfgWorkflowEngineService comme traités ci-dessus.

Script d’installation : DISQUE:\Program Files\Advantys\WorkflowGen1\Services\bin\winsvc-install.cmd

En fonction de la valeur attribuée au paramètre ServiceName définie dans la section du service de synchronisation d'annuaires WorkflowGen mentionnée ci-dessus, votre fichier winsvc-uninstall.cmd devrait ressembler à ceci :

Script de désinstallation : DISQUE:\Program Files\Advantys\WorkflowGen1\Services\bin\winsvc-uninstall.cmd

En fonction de la valeur attribuée au paramètre ServiceName définie dans la section du service de synchronisation d'annuaires WorkflowGen mentionnée ci-dessus, votre fichier winsvc-uninstall.cmd devrait ressembler à ceci :

Script d’installation : DISQUE:\Program Files\Advantys\WorkflowGen2\Services\bin\winsvc-install.cmd

Basée sur la valeur donnée pour le paramètre ServiceName défini dans les sections des services de synchronisation des annuaires et du moteur WorkflowGen au-dessus, votre winsvc-install.cmd devrait apparaître comme suit :

Script de désinstallation :DISQUE:\Program Files\Advantys\WorkflowGen2\Services\bin\winsvc-uninstall.cmd

En fonction de la valeur attribuée au paramètre ServiceName définie dans la section du service de synchronisation du répertoire WorkflowGen mentionnée ci-dessus, votre fichier winsvc-install.cmd devrait ressembler à ceci :

Pour les deux instances, vous devez exécuter les deux programmes d’installation qui ont été modifiés dans la section précédente.

Instance 1 :

DISQUE:\Program Files\Advantys\WorkflowGen1\Services\bin\winsvc-install.cmd

Instance 2 :

DISQUE:\Program Files\Advantys\WorkflowGen2\Services\bin\winsvc-install.cmd

Le connecteur d'auto-approvisionnement est un connecteur d'annuaire qui crée et synchronise un utilisateur automatiquement selon ses revendications des jetons de session qui contiennent les revendications du jeton d'ID du fournisseur OpenID Connect. Cette fonctionnalité est uniquement compatible avec l'authentification OpenID Connect.

Assurez-vous d'avoir une instance de WorkflowGen en fonctionnement.

Assurez-vous de connaître l'adresse IP de l'instance ou son nom complet.

Assurez-vous de connaître l'adresse de l'instance.

Assurez-vous d'avoir configuré Auth0 ou une des autres méthodes conformes OIDC (

Cette section vous guidera à travers les configurations de WorkflowGen nécessaires pour créer la fonctionnalité d'auto-approvisionnement avec un annuaire.

Ce répertoire contiendra tous les utilisateurs qui ne sont pas approvisionnés ailleurs. Pour créer un annuaire d'auto-approvisionnement :

Dans la page Annuaires du module d'administration de WorkflowGen, cliquez sur Nouvel annuaire.

Renseignez le formulaire :

Nom : AUTO_APPROVISIONNEMENT (ou n'importe quoi)

Maintenant que vous avez créé un nouvel annuaire avec le connecteur d'auto-approvisionnement, vous devez définir les correspondances entre les revendications et les champs d'utilisateurs de WorkflowGen. Pour ce faire :

Dans la page du nouvel annuaire, cliquez sur Correspondances.

À droite du nom du champ de l'utilisateur WorkflowGen, saisissez le nom de la revendication dans le jeton de session pour lequel vous voulez créer la correspondance.

Voici un exemple un jeton de session généré par l'application node auth depuis un jeton d'ID Auth0 connecté avec Google Apps :

✏️ Note : Les champs Nom d'utilisateur et Nom sont obligatoires.

Vous avez maintenant activé la fonctionnalité d'auto-approvisionnement et les utilisateurs inconnus peuvent être automatiquement approvisionnés et synchronisés avec WorkflowGen sans aucune action externe requise.

L'exécution automatique des tâches (par exemple, la gestion des exceptions et notifications de retard) est assurée par ce service Windows. Ce service est installé par la configuration et il est démarré automatiquement après l’installation. (Référez-vous à la section Installation des services Windows de WorkflowGen en cas d’utilisation de la procédure manuelle d’installation.)

Si des erreurs ont lieu pendant l'exécution du service, ces erreurs se trouveront dans l'Event Viewer de Windows (source : WorkflowGenEngineService), lequel est accessible sous Administrative Tools de Windows. Tous les messages relatifs à ce service seront affichés dans la section Windows Logs / Application.

Pour gérer l'exécution de ce service Windows, ouvrez Administrative Tools / Services, puis choisissez et ouvrez WorkflowGen Engine (WorkflowGenEngineService).

La synchronisation automatique des utilisateurs et groupes est assurée par ce service Windows. Ce service est installé par la configuration et il est démarré automatiquement après l’installation. (Référez-vous à la section en cas d’utilisation de la procédure manuelle d’installation.)

Si des erreurs ont lieu pendant l'exécution du service, ces erreurs se trouveront dans l'Event Viewer de Windows (source : WorkflowGenEngineService), lequel est accessible sous Administrative Tools de Windows. Tous les messages relatifs à ce service seront affichés dans la section Windows Logs / Application.

Pour gérer l'exécution de ce service Windows, ouvrez Administrative Tools / Services, puis choisissez et ouvrez WorkflowGen Directory Sync (WorkflowGenDirSyncService).

Après une mise à jour de version de WorkflowGen ou une modification du système (telle qu'une mise à jour de serveur ou une modification de configuration), la synchronisation automatique d'annuaire peut échouer avec le message d'erreur Le fichier de licence est manquant, invalide ou votre période d'essai a expiré.

Pour résoudre ce problème, effectuez les vérifications suivantes sur votre système WorkflowGen :

Vérifiez qu’il n’y a qu’un seul fichier de licence (.lic) dans le dossier \wfgen \bin.

Vérifiez que le fichier de licence (.lic) n'est pas verrouillé. Si oui, déverrouillez-le.

Vérifiez que les deux fichiers d'exécution de service WorkflowGen (WfgDirectoriesSyncService.exe

Il vous faudra une licence d’essai, Développeur ou Entreprise pour activer la licence de WorkflowGen.

Il vous faudra un numéro de série pour activer les versions Développeur et Entreprise de WorkflowGen. Si vous n'en disposez pas, veuillez contacter votre revendeur.

Supprimez tous les fichiers .lic existants du dossier DISQUE:\Inetpub\wwwroot\wfgen\bin.

Copiez votre fichier .lic dans le dossier DISQUE:\Inetpub\wwwroot\wfgen\bin.

Assurez-vous que le fichier

web.configPour les versions Développeur et Entreprise de WorkflowGen, vous devez modifier le fichier web.config qui se trouve dans le répertoire DRIVE:\Inetpub\wwwroot\wfgen.

Modifiez le fichier \inetpub\wwwroot\wfgen\web.config.

Inscrivez votre numéro de série sous la valeur du paramètre ApplicationSerialNumber.

Si vous avez une licence par utilisateur, vous ne pouvez pas dépasser le nombre d’utilisateurs supporté par votre licence sinon un message d’erreur sera affiché, mais la gestion des utilisateurs du module d’administration est toujours accessible.

Dans le cas où vous souhaiteriez importer des utilisateurs depuis votre annuaire d’entreprise (Active Directory, LDAP, etc...) et parce qu’uniquement les utilisateurs avec le statut Actif sont prises en compte, vous pouvez choisir selon les différents cas de figure ci-dessous :

Si votre annuaire d’entreprise contient moins d’utilisateurs que le maximum d’utilisateurs supportés par votre licence WorkflowGen, alors vous pouvez importer tous vos utilisateurs avec l’option Statut par défaut d’un nouvel utilisateur définit comme Actif.

Si votre annuaire d’entreprise contient plus d’utilisateurs que le maximum d’utilisateurs supportés par votre licence WorkflowGen, alors vous pouvez importer tous vos utilisateurs avec l’option Statut par défaut d’un nouvel utilisateur définit comme Inactif et décider d’opter pour l’une des deux options suivantes :

Les applications JavaScript s'exécutant dans un navigateur sont souvent difficiles à sécuriser à cause de la nature ouverte du Web. Le stockage sécurisé est non-existant, et tout est en texte clair (pour HTTP version 1.1). Voici une citation (en anglais) de l'équipe Azure Active Directory qui synthétise l'état de l'authentification avec les applications monopages (« single-page applications ») :

The OAuth2 implicit grant is notorious for being the grant with the longest list of security concerns in the OAuth2 specification. And yet, that is the approach implemented by ADAL JS and the one we recommend when writing SPA applications. What gives? It’s all a matter of tradeoffs: and as it turns out, the implicit grant is the best approach you can pursue for applications that consume a Web API via JavaScript from a browser.

(Source : )

Il est donc important de faire toutes les vérifications nécessaires pour assurer la validité de vos demandes et les réponses.

Cette section contient les instructions sur comment configurer Okta avec une application monopage (« SPA ») avec laquelle les utilisateurs pourront s'authentifier et faire des requêtes à l'API GraphQL. Cette configuration se fait en deux étapes : l'enregistrement de votre SPA, puis le paramétrage de certaines URL de redirection.

Assurez-vous d'avoir une copie de WorkflowGen sous licence installée et en fonctionnement sur un serveur.

Assurez-vous d'avoir un accès administratif à Okta pour pouvoir le configurer correctement.

Assurez-vous d'avoir approvisionné un utilisateur Okta existant avec lequel vous pouvez vous authentifier auprès de WorkflowGen afin de pouvoir utiliser l'application par la suite.

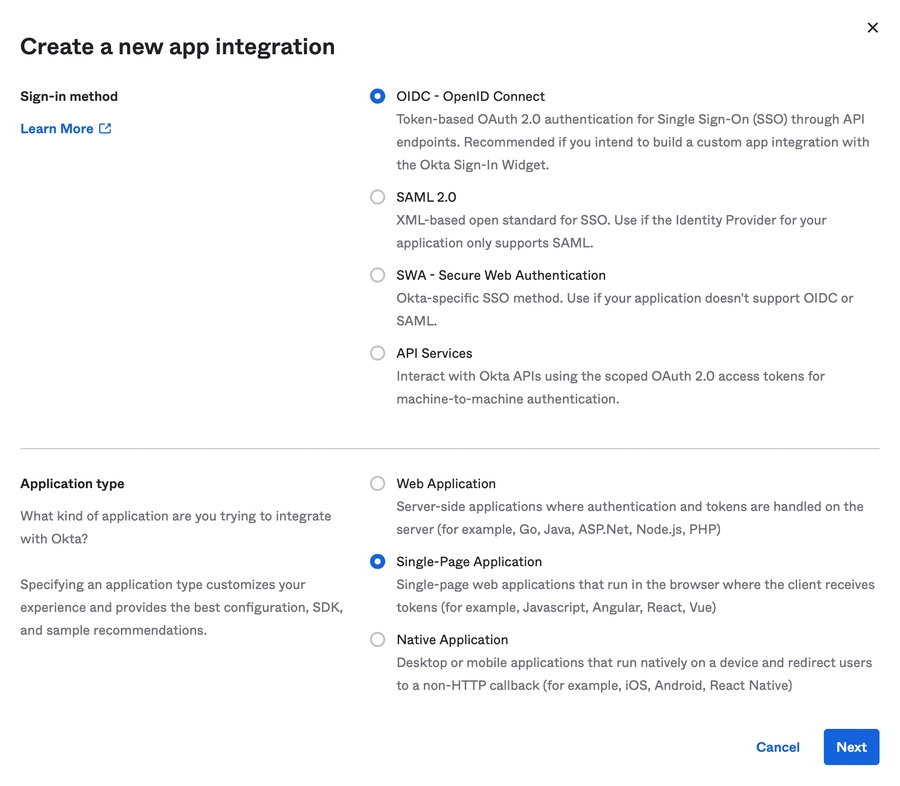

Dans votre portail de développeur Okta, accédez à l'élément Applications sous le menu Applications, puis cliquez sur le bouton Create App Integration.

Sélectionnez la méthode de connexion OIDC - OpenID Connect, sélectionnez Single-Page Application comme type d'application, puis cliquez sur Next.

Entrez les informations suivantes :

Vous devez avoir un ID client, qui se trouve dans l'onglet General dans la page de l'application monopage.

Votre application devrait maintenant être liée à l'infrastructure Okta et les utilisateurs pourront se connecter par elle. Si vous avez satisfait aux prérequis, votre application recevra un jeton d'accès qu'elle pourra envoyer à l'API GraphQL de WorkflowGen pour faire des requêtes autorisées en tant que jeton du porteur via l'en-tête Authorization.

Les applications JavaScript s'exécutant dans un navigateur sont souvent difficiles à sécuriser à cause de la nature ouverte du Web. Le stockage sécurisé est non-existant et tout est en texte clair (pour HTTP version 1.1). Voici une citation (en anglais) de l'équipe Azure Active Directory qui synthétise l'état de l'authentification avec les applications monopage (« single-page applications ») :

The OAuth2 implicit grant is notorious for being the grant with the longest list of security concerns in the OAuth2 specification. And yet, that is the approach implemented by ADAL JS and the one we recommend when writing SPA applications. What gives? It’s all a matter of tradeoffs: and as it turns out, the implicit grant is the best approach you can pursue for applications that consume a Web API via JavaScript from a browser.

(Source : )

Il est donc important de faire toutes les vérifications nécessaires pour assurer la validité de vos demandes et les réponses.

Cette section contient les instructions sur comment configurer Auth0 avec une application monopage (« SPA ») avec laquelle les utilisateurs pourront s'authentifier et faire des requêtes à l'API GraphQL. Cette configuration est constituée de trois étapes : inscrire la SPA, donner accès à l'API et régler quelques URLs de redirection.

Assurez-vous d'avoir une copie de WorkflowGen sous licence installée et en fonctionnement sur un serveur.

Assurez-vous d'avoir l'accès d'administrateur Auth0 pour pouvoir le configurer.

Assurez-vous d'avoir approvisionné un utilisateur Auth0 existant depuis lequel vous pourrez vous authentifier à WorkflowGen pour pouvoir utiliser l'application.

Cliquez sur Create Application dans la section Applications du portail Auth0.

Renseignez le formulaire :

Name : Votre nom SPA

Vous devriez maintenant voir la page de votre application inscrite.

Dans l'onglet Settings, défilez vers le bas jusqu'à la section Allowed Callback URLs et ajoutez-y l'URL de connexion (p.ex. : https://localhost/login/callback).

Si vous supportez la déconnexion de Auth0, défilez vers le bas à la section Allowed Logout URLs et ajoutez votre URL de redirection post-déconnexion (p.ex. : https://localhost/logout/return).

Vous devez avoir un ID client, qui se trouve dans l'onglet Settings de la page de l'application.

Vous devez avoir votre nom de domaine Auth0, qui se trouve à côté de votre photo de profil en haut à droite du portail.

Votre application devrait maintenant être liée à l'infrastructure et les utilisateurs pourront se connecter depuis l'application. Si vous avez satisfait aux prérequis, votre application recevra un jeton d'accès qu'elle pourra ensuite envoyer à l'API GraphQL de WorkflowGen pour effectuer des demandes autorisées en tant que jeton du porteur via l'en-tête d'autorisation.

Le connecteur d'auto-approvisionnement est un connecteur d'annuaire qui crée et synchronise un utilisateur automatiquement selon ses revendications des jetons de session qui contiennent les revendications du jeton d'ID du fournisseur OpenID Connect. Cette fonctionnalité est uniquement compatible avec l'authentification OpenID Connect.

<system.webServer>

<modules>

<remove name="ApplicationSecurityAuthenticationModule" />

</modules>

</system.webServer>Ajoutez le paramètre <add key="ApplicationWebFormsPath" value="" /> avec le chemin UNC comme valeur dans le fichier web.config.

Assurez-vous d'avoir bien configuré l'authentification déléguée à AD FS sur votre instance de WorkflowGen en suivant les instructions dans la section Authentification AD FS.

WorkflowGen Plus

Copiez l'identifiant, dont vous aurez besoin dans l'application.

Redirect URI : workflowgenplus://auth.authenticate

Cliquez sur Add, puis cliquez sur Next.

Vérifiez la configuration et lorsque vous aurez terminé, cliquez sur Next puis sur Close.

Assurez-vous que les portées openid, profile et email sont cochées.

Cliquez sur OK, puis cliquez sur OK dans le menu du groupe d'applications WorkflowGen.

WfgWorkflowEngineService.exeVérifiez que le compte qui exécute les services WorkflowGen dispose d’un accès en lecture/écriture au dossier \wfgen.

Vérifiez que le compte qui exécute les services WorkflowGen est un administrateur local.

Dans le fichier WfgDirectoriesSyncService.exe.config, remplacez <add key="WebConfigPath" value="..." /> par<add key="webConfigPath" value="..." />.

.licSi vous ne voulez pas vous soucier de l’activation des comptes, vous pouvez laisser l’option Auto-activation cochée. Dans ce cas, les utilisateurs qui se connecteront pour la première fois seront activés jusqu’à ce que le maximum d’utilisateurs autorisés par la licence WorkflowGen ne soit atteint.

Type : Single Page Web Applications

Cliquez sur Create en bas de la page.

Description : Une bonne description de l'annuaire

Connecteur d'annuaire : Approvisionnement automatique

Cliquez sur Enregistrer.

Cliquez sur Enregistrer.

WorkflowGen version 7.12.0 ou ultérieure

SQL Server 2014 ou version ultérieure

Les fichiers d'installation du module de rapports SQL se trouvent dans le dossier \Databases\MsSQLServer\Reporting du pack d'installation manuel de WorkflowGen :

Pour installer les vues SQL :

Ouvrez SQL Server Management Studio (SSMS) ou Azure Data Studio.

Connectez-vous à votre base de données WorkflowGen (p.ex. WFGEN).

Exécutez chacun des fichiers VIEW_PUB_*.sql pour créer les vues SQL.

Pour de meilleures performances sans surcharger la base de données principale WorkflowGen, vous pouvez créer une base de données de rapports SQL dédiée et répliquer les données des vues SQL dans leurs tables spécifiques.

Cela nécessite le service de réplication SQL Server et SSMS. Les vues SQL doivent être créées comme décrit dans la section Installation des vues SQL ci-dessus.

Dans SSMS, exécutez CreateReportingDatabase.sql pour créer la base de données de rapports SQL sur une autre instance de base de données SQL Server.

Configurez votre base de données WorkflowGen en tant que Publisher et Distributor pour publier toutes les vues SQL (p.ex. VIEW_PUB_*).

Configurez la base de données de rapports SQL dédiée en tant que Subscriber pour récupérer les données du Publisher dans la réplication de données en temps réel. Pour chacune des vues SQL, configurez la table respective pour recevoir les données de la vue. Par exemple :

La table DIR_V100 récupère les données de la vue VIEW_PUB_DIR_V100

La table REQ_FILE_V100 récupère les données de la vueVIEW_PUB_REQ_FILE_V100

La base de données de rapports SQL dédiée est maintenant prête à être utilisée pour les rapports de données personnalisés.

<location path="wfapps/webservices/myWebService" inheritInChildApplications="false">

<system.webServer>

<modules>

<remove name="ApplicationSecurityAuthenticationModule" />

</modules>

</system.webServer>

</location><add key="ServiceName" value="WorkflowGenDirSyncService1" /><add key="ServiceName" value="WorkflowGenDirSyncService2" /><add key="ServiceName" value="WorkflowGenEngineService1"/><add key="ServiceName" value="WorkflowGenEngineService2"/>%windir%\Microsoft.NET\Framework64\v4.0.30319\InstallUtil.exe /i "C:\Program Files\Advantys\WorkflowGen1\Services\bin\WfgDirectoriesSyncService.exe"

net start WorkflowGenDirSyncService1

%windir%\Microsoft.NET\Framework64\v4.0.30319\InstallUtil.exe /i "C:\Program Files\Advantys\WorkflowGen1\Services\bin\WfgWorkflowEngineService.exe"

net start WorkflowGenEngineService1

pause%windir%\Microsoft.NET\Framework64\v4.0.30319\InstallUtil.exe /i "C:\Program Files\Advantys\WorkflowGen2\Services\bin\WfgDirectoriesSyncService.exe"

net start WorkflowGenDirSyncService2

%windir%\Microsoft.NET\Framework64\v4.0.30319\InstallUtil.exe /i "C:\Program Files\Advantys\WorkflowGen2\Services\bin\WfgWorkflowEngineService.exe"

net start WorkflowGenEngineService2

pause%windir%\Microsoft.NET\Framework64\v4.0.30319\InstallUtil.exe /i "C:\Program Files\Advantys\WorkflowGen2\Services\bin\WfgDirectoriesSyncService.exe"

net start WorkflowGenDirSyncService2

%windir%\Microsoft.NET\Framework64\v4.0.30319\InstallUtil.exe /i "C:\Program Files\Advantys\WorkflowGen2\Services\bin\WfgWorkflowEngineService.exe"

net start WorkflowGenEngineService2

pause%windir%\Microsoft.NET\Framework64\v4.0.30319\InstallUtil.exe /u "C:\Program Files\Advantys\WorkflowGen2\Services\bin\WfgDirectoriesSyncService.exe" /LogFile=

%windir%\Microsoft.NET\Framework64\v4.0.30319\InstallUtil.exe /u "C:\Program Files\Advantys\WorkflowGen2\Services\bin\WfgWorkflowEngineService.exe" /LogFile=

pause {

"sub": "[email protected]",

"iss": "https://<workflowgen_url>/auth",

"aud": "https://<workflowgen_url>",

"exp": 1535627127,

"https://api.workflowgen.com/username": "[email protected]",

"given_name": "Some",

"family_name": "User",

"nickname": "some-user",

"name": "Some User",

"picture": "https://lh4.googleusercontent.com/path/to/photo.jpg",

"gender": "male",

"locale": "en",

"updated_at": "1970-01-01T00:00:00Z",

"email": "[email protected]",

"email_verified": true,

"nonce": "ffdd6d95-31e6-4466-84c4-43f8c0fbaae7",

"iat": 1535591128

}VIEW_PUB_DIR_V100.sql

VIEW_PUB_DIR_USERS_V100.sql

VIEW_PUB_DIR_GROUPS_V100.sql

VIEW_PUB_DIR_USERS_GROUPS_V100.sql

VIEW_PUB_REQ_DATA_V100.sql

VIEW_PUB_REQ_DATA_V100T.sql

VIEW_PUB_REQ_FILE_V100.sql

VIEW_PUB_REQ_FILE_V100T.sql

VIEW_PUB_REQ_COMMENT_V100T.sql

VIEW_PUB_REQ_ACTION_V100.sql

VIEW_PUB_REQ_ACTION_V100T.sql

VIEW_PUB_REQ_ACTION_DATA_V100.sql

VIEW_PUB_REQ_ACTION_DATA_V100T.sql

VIEW_PUB_REQ_ACTION_FILE_V100.sql

VIEW_PUB_REQ_ACTION_FILE_V100T.sql

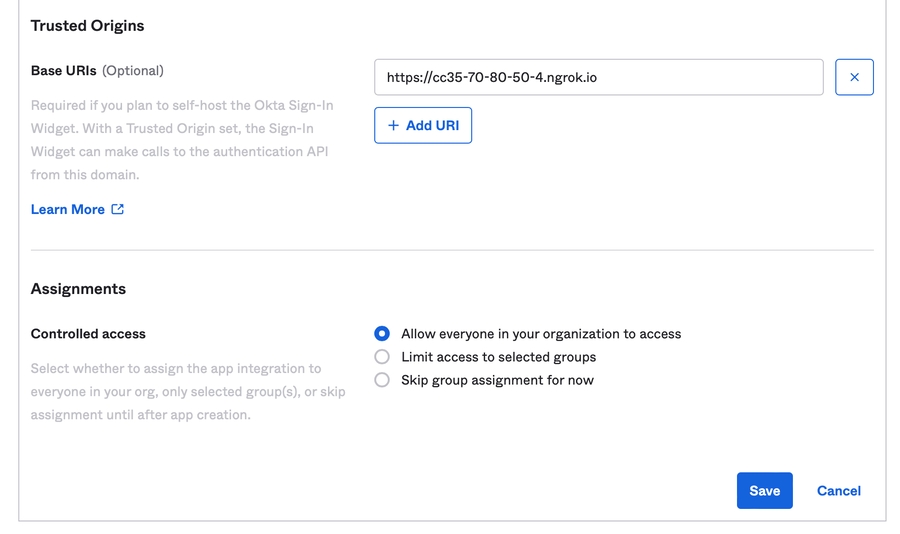

CreateReportingDatabase.sqlApp integration name : My SPA, ou le nom de votre application monopage

Grant type : Cochez Authorization Code

Sign-in redirect URIs : L'URI de redirection de connexion pour votre application monopage

Sign-out redirect URIs : L'URI de redirection de déconnexion pour votre application monopage

Base URIs : L'URI de base de votre application monopage

Controlled access : Cochez Allow everyone in your organization to access

Cliquez sur Save.

Assurez-vous d'avoir une instance de WorkflowGen en fonctionnement.

Assurez-vous de connaître l'adresse IP de l'instance ou son nom qualifié complet.

Assurez-vous de connaître l'adresse de l'instance.

Assurez-vous d'avoir configuré Okta ou une des trois autres méthodes conformes OIDC (Azure Active Directory, , ou ).

Cette section vous guidera à travers les configurations de WorkflowGen nécessaires pour créer la fonctionnalité d'auto-approvisionnement avec un annuaire.

Ce répertoire contiendra tous les utilisateurs qui ne sont pas approvisionnés ailleurs. Pour créer un annuaire d'auto-approvisionnement :

Dans la page Annuaires du module d'administration de WorkflowGen, cliquez sur Nouvel annuaire.

Renseignez le formulaire :

Nom : AUTO_APPROVISIONNEMENT (ou n'importe quoi)

Description : Une bonne description de l'annuaire

Connecteur d'annuaire : Approvisionnement automatique

Cliquez sur Enregistrer.

Maintenant que vous avez créé un nouvel annuaire avec le connecteur d'auto-approvisionnement, vous devez définir les correspondances entre les revendications et les champs d'utilisateurs de WorkflowGen. Pour ce faire :

Dans la page du nouvel annuaire, cliquez sur Correspondances.

À droite du nom du champ de l'utilisateur WorkflowGen, saisissez le nom de la revendication dans le jeton de session pour lequel vous voulez créer la correspondance.

Voici un exemple un jeton de session généré par l'application node auth depuis un jeton d'ID Okta connecté avec Google Apps :

✏️ Note : Les champs Nom d'utilisateur et Nom sont obligatoires.

Cliquez sur Enregistrer.

Vous avez maintenant activé la fonctionnalité d'auto-approvisionnement et les utilisateurs inconnus peuvent être automatiquement approvisionnés et synchronisés avec WorkflowGen sans aucune action externe requise.

protocol: workflowgenplus://

hostname: auth.init

Vous devez régler les paramètres suivants :

provider : okta

server_address : L'URL de votre application WorkflowGen, dont la valeur doit être encodée URL (p.ex. : https://macompagnie.com/wfgen).

client_id : Utilisez l'ID client que vous avez créé antérieurement dans la configuration (p.ex. : 0o7gdj4hs92yh7) à partir de l'étape .

metadata_url : L'URL des métadonnées, qui consiste en la valeur de la propriété Metadata URI de l'onglet Settings de votre serveur d'autorisation WorkflowGen GraphQL API avec /.well-known/oauth-authorization-server remplacé par /.well-known/openid-configuration (p.ex. https://{VOTRE_DOMAINE_OKTA}/oauth2/{ID_SERVEUR_AUTH}/.well-known/openid-configuration). La valeur doit être encodée URL.

audience : L'URL de votre API WorkflowGen GraphQL, dont la valeur doit être encodée URL (p.ex. : https://macompagnie.com/wfgen/graphql).

Le lien universel devrait suivre cette structure :

Une fois que vous aurez généré le lien universel, donnez-le à vos utilisateurs, qui pourront l'utiliser pour se connecter à WorkflowGen Plus par la méthode préconfigurée.

Les données et fichiers de base de données doivent être sauvegardés régulièrement pour préserver la fiabilité des processus et de leurs données associées.

Sauvegardez le dossier DISQUE:\Inetpub\wwwroot\wfgen.

Si vous avez appliqué le stockage de fichiers, sauvegardez le dossier tel qu’indiqué dans le paramètre ApplicationDataPath dans le fichier web.config.

Effectuez une sauvegarde de base de données SQL standard avec les outils fornis avec votre SGBD.

Sauvegardez la base de données SQL avec les outils fournis avec votre SGBD.

Sauvegardez le dossier DISQUE:\Inetpub\wwwroot\wfgen\App_Data.

Prenez les mesures suivantes pour déplacer la base de données du serveur SQL de WorkflowGen d'un serveur à un autre :

Arrêtez les services IIS sur le serveur de production.

Déconnectez la base de données WorkflowGen.

Copiez les fichiers .mdf et .ldf vers le nouvel emplacement.

Prenez les mesures suivantes pour déplacer l'installation de WorkflowGen d'un serveur à un autre :

Arrêtez les services IIS sur le serveur de production.

Configurez la même version de WorkflowGen sur le nouveau serveur.

Copiez le contenu du répertoire DISQUE:\Inetpub\wwwroot\wfgen\App_Data de l'ancien serveur vers le nouveau serveur.

Le seul répertoire à surveiller pour l'espace de stockage est DISQUE:\Inetpub\wwwroot\wfgen\App_Data. Les autres répertoires devraient conserver toujours la même taille puisque tout ce qui est créé dans le temps est stocké dans ce répertoire.

Vous pouvez surveiller la taille de la base de données à travers les fichiers .mdf et .ldf si vous utilisez le serveur SQL ou le faire au moyen des outils DBMS.

Les besoins d’espace mémoire peuvent varier dépendamment de l’option choisie pour le stockage de données de processus, notamment l’option de stocker le contenu des fichiers dans la base de données.

Les fichiers journaux de synchronisation des répertoires se trouvent dans le répertoire \wfgen\App_Data\LogFiles\Dir\Synchro. Vous pouvez consulter et gérer l'historique des journaux directement dans le module d’administration de WorkflowGen au lieu de parcourir les fichiers directement.

Les services Windows devraient toujours fonctionner automatiquement lorsque le serveur démarre. Périodiquement, les services Windows effectueront les tâches nécessaires :

Signaler les exceptions en retard

Envoyer les notifications d'actions en retard

Supprimer les délégations inactives

Supprimer les activités fantômes (des activités initiées mais jamais lancées)

Un module de statistiques est fourni dans le portail utilisateur pour voir des rapports détaillés sur les requêtes et actions. Il est possible d'appliquer plusieurs filtres aux différents rapports et un service d'organigrammes est aussi fourni.

Les fichiers joints qui seront créés pour vos processus en utilisant des formulaires Web seront enregistrés dans le répertoire temporaire DISQUE:\Inetpub\wwwroot\wfgenApp_Data\Files\EFormASPX et seront automatiquement supprimés après 24 heures.

WorkflowGen copie ces fichiers vers une destination permanente. Si l’option de stockage de données des processus est sélectionnée, les fichiers joints seront stockés directement dans la base de données en temps réel. Sinon, ils sont stockés dans le système de fichiers tel que spécifié dans le paramètre ApplicationDataPath (p.ex. : \App_Data\Files\DataSet\runtime).

Si vous savez qu'un processus occupe trop d'espace disque ou trop d’espace dans la base de données dû aux données afférentes, vous pouvez désactiver l'option Archiver les résultats des actions dans la définition du processus. Ceci empêchera la conservation du fichier joint pour chaque action reliée à chaque requête. Seules les données présentes après la dernière action seront conservées sur le disque et dans la base de données.

Les applications mobiles doivent suivre une approche semblable à celle des applications Web ordinaires appelée « Authorization Code Flow with Proof Key for Code Exchange (PKCE) ». La principale distinction entre PKCE et le « Authorization Code Flow » classique est que l'application mobile ne reçoit pas de clé secrète client; à la place, elle échange une paire de codes pour prouver l'origine de la tentative d'authentification. Le problème est qu'on ne peut pas se fier à une application mobile car elle est distribuée librement aux utilisateurs et donc elle n'est plus sous le contrôle, puis les sources pourraient être décompilées et analysées pour révéler les clés secrètes client.

Cette section contient les instructions sur comment configurer Okta pour les applications mobiles afin que vos utilisateurs mobiles puissent aussi bénéficier de l'authentification déléguée.

Assurez-vous d'avoir une copie de WorkflowGen sous licence installée et en fonctionnement sur un serveur.

Assurez-vous d'avoir un accès administratif à Okta pour pouvoir le configurer correctement.

Assurez-vous d'avoir approvisionné un utilisateur Okta existant avec lequel vous pouvez vous authentifier auprès de WorkflowGen afin de pouvoir utiliser l'application par la suite.

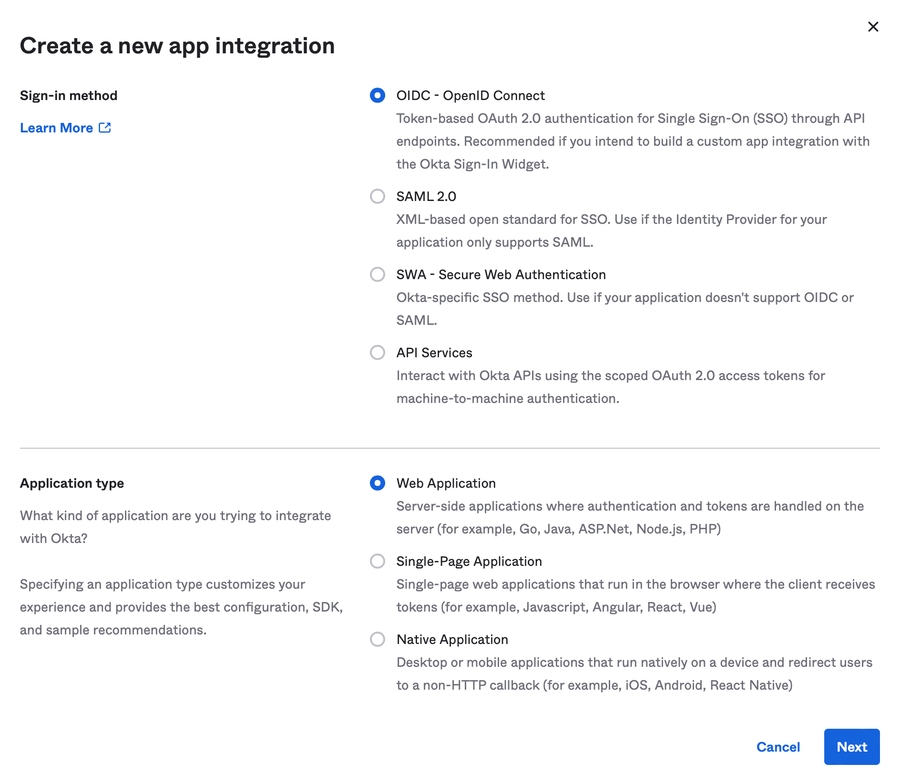

Dans votre portail des développeurs Okta, accédez à l'élément Applications sous le menu Applications, puis cliquez sur le bouton Create App Integration.

Sélectionnez les options suivantes sous Create a new app integration, puis cliquez sur Next :

Sign-in method : OIDC - OpenID Connect

Sur la page de votre application native Okta WorkflowGen Plus, accédez à la section General Settings de l'onglet General, puis cliquez sur le bouton Edit.

Entrez les informations suivantes :

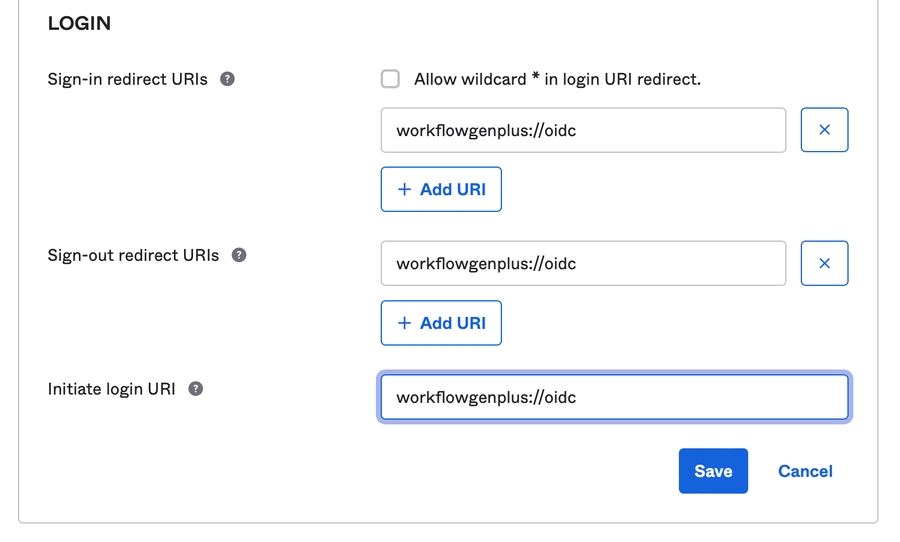

Initiate login URI : workflowgenplus://oidc

Si vous avez configuré l'authentification déléguée à Okta sur votre serveur WorkflowGen, vous devez avoir une politique d'accès sur votre serveur d'autorisation Okta WorkflowGen GraphQL API qui permettra à tout client configuré d'y accéder. Par conséquent, il n'y a plus rien à faire du côté d'Okta. Voici un résumé des informations dont il vous faut :

Un ID client, qui se trouve dans l'onglet Settings de la page de l'application native Okta WorkflowGen Plus.

Votre nom de domaine Okta, qui se trouve directement à gauche de votre photo de profil dans le coin supérieur droit de la page.

Toutes ces informations doivent être données aux utilisateurs qui utiliseront l'application mobile; ils devront les copier-coller directement dans l'application.

Dans certains cas, vous voudrez effectuer une tâche spécifique qui peut être automatisée mais qui doit pouvoir accéder à l'API GraphQL de WorkflowGen; ce cas d'usage est souvent sous forme de script côté serveur. Pour ceci, OAuth2 fournit un type d'autorisation appelé Client Credentials qui échange tout simplement un ID client et une clé secrète client pour un jeton d'accès. Il n'y a aucun jeton ID car ceci ne fait pas partie du standard OpenID Connect, et aucun utilisateur n'est impliqué.

Cette section contient les instructions sur comment configurer AD FS avec un script côté serveur qui a accès à l'API GraphQL.

Assurez-vous d'avoir une copie de WorkflowGen sous licence installée et en fonctionnement sur un serveur.

Assurez-vous d'avoir l'accès d'administrateur WorkflowGen.

Assurez-vous d'avoir l'accès d'administrateur AD FS pour pouvoir configurer AD FS.

Assurez-vous d'avoir bien configuré l'authentification déléguée à Ad FS sur votre instance de WorkflowGen en suivant les instructions dans la section

Dans la fenêtre AD FS Management, naviguez au dossier Application Groups, puis double-cliquez sur le groupe WorkflowGen.

Dans la fenêtre WorkflowGen Properties, cliquez sur Add application.

Sélectionnez le type Server application, puis cliquez sur Next.

Vous devriez maintenant voir la nouvelle application serveur listée dans le group d'applications WorkflowGen.

Maintenant que vous avec créé l'application serveur, vous devez lui donner accès à l'API GraphQL. Pour ce faire :

Dans la fenêtre AD FS Management, naviguez au dossier Application Groups, puis cliquez sur le groupe WorkflowGen.

Dans la fenêtre WorkflowGen Properties, double-cliquez sur WorkflowGen GraphQL API.

Dans l'onglet Client Permissions dans la fenêtre WorkflowGen GraphQL API, cliquez sur Add.

Vous avez maintenant inscrit votre application serveur dans AD FS et lui a donné accès à l'API GraphQL de WorkflowGen.

Comme pour l'approvisionnement des utilisateurs, WorkflowGen doit savoir quelle application accède à l'API GraphQL. Vous devez donc inscrire l'application, qui est constituée de votre script.

Dans la page Applications du module d'administration de WorkflowGen, cliquez sur Nouvelle application.

Renseignez le formulaire :

Name : Mon application serveur

Votre application devrait maintenant paraître dans la liste d'applications.

Vous devriez maintenant avoir mis en place les composants nécessaires à faire des requêtes à l'API GraphQL depuis votre script en passant le jeton d'accès reçu d'AD FS via le flux Client Credentials Grant.

Les applications JavaScript s'exécutant dans un navigateur sont souvent difficiles à sécuriser à cause de la nature ouverte du Web. Le stockage sécurisé est non-existant, et tout est en texte clair (pour HTTP version 1.1). Voici une citation (en anglais) de l'équipe Azure Active Directory qui synthétise l'état de l'authentification avec les applications monopage (« single-page applications ») :

The OAuth2 implicit grant is notorious for being the grant with the longest list of security concerns in the OAuth2 specification. And yet, that is the approach implemented by ADAL JS and the one we recommend when writing SPA applications. What gives? It’s all a matter of tradeoffs: and as it turns out, the implicit grant is the best approach you can pursue for applications that consume a Web API via JavaScript from a browser.

(Source : )

Il est donc important de faire toutes les vérifications nécessaires pour assurer la validité de vos demandes et les réponses.

Cette section contient les instructions sur comment configurer AD FS avec une application monopage (« SPA ») avec laquelle les utilisateurs pourront s'authentifier et faire des requêtes à l'API GraphQL. Cette configuration est constituée de trois étapes : inscrire la SPA, donner accès à l'API et régler quelques URLs de redirection.

Assurez-vous d'avoir une copie de WorkflowGen sous licence installée et en fonctionnement sur un serveur.

Assurez-vous d'avoir l'accès d'administrateur AD FS pour pouvoir configurer AD FS.

Assurez-vous d'avoir approvisionné un utilisateur Active Directory existant depuis lequel vous pourrez vous authentifier à WorkflowGen pour pouvoir utiliser l'application.

Actuellement, AD FS supporte trois types d'applications : Native, Serveur et API Web. Comme vous pouvez le constater, il n'y a rien pour les applications monopages dans les navigateurs ou même dans les applications Web régulières qui affiche les pages sur le serveur. Cependant, vous pouvez utiliser les types supportés pour vos besoins. Le type d'application Native vous permet de récupérer un ID client et de définir un URI de rappel qui peuvent être utilisés pour effectuer un flux d'autorisation implicite avec une application monopage; AD FS répondra conformément car elle supporte le protocole OpenID Connect.

Cette configuration se fait dans plusieurs étapes. D'abord, vous devez inscrire une nouvelle application native dans AD FS. Ensuite, vous devez donner à l'application les permissions requises pour accéder à l'API GraphQL de WorkflowGen.

Dans la fenêtre AD FS Management, naviguez au dossier Application Groups, puis doublez-cliquez sur le groupe WorkflowGen.

Cliquez sur Add application.

Configurez l'application :

Dans la fenêtre AD FS Management, naviguez au dossier Application Groups, puis double-cliquez sur le groupe WorkflowGen.

Double-cliquez sur l'application WorkflowGen GraphQL API.

Dans l'onglet Client Permissions, cliquez sur l'application WorkflowGen Plus, puis cliquez sur Add.

Vous avez maintenant configuré votre application monopage dans AD FS.

Dans certains cas, vous voudrez effectuer une tâche spécifique qui peut être automatisée mais qui doit pouvoir accéder à l'API GraphQL de WorkflowGen; ce cas d'usage est souvent sous forme de script côté serveur. Pour ceci, OAuth2 fournit un type d'autorisation appelé Client Credentials qui échange tout simplement un ID client et une clé secrète client pour un jeton d'accès. Il n'y a aucun jeton ID car ceci ne fait pas partie du standard OpenID Connect, et aucun utilisateur n'est impliqué.

Cette section contient les instructions sur comment configurer Auth0 avec un script côté serveur qui a accès à l'API GraphQL.

Assurez-vous d'avoir une copie de WorkflowGen sous licence installée et en fonctionnement sur un serveur.

Assurez-vous d'avoir l'accès d'administrateur WorkflowGen.

Assurez-vous d'avoir l'accès d'administrateur Auth0 pour pouvoir le configurer.

Assurez-vous d'avoir bien configuré l'authentification déléguée à Auth0 sur votre instance de WorkflowGen en suivant les instructions dans la section

Dans la section Applications du portail Auth0, cliquez sur Create Applications.

Renseignez le formulaire :

Name: Votre nom de script

Vous avez maintenant inscrit votre script dans Auth0.

Dans la section APIs du portail Auth0, cliquez sur WorkflowGen GraphQL API.

Dans l'onglet Machine-to-Machine, autorisez l'application que vous venez de créer.

Vous avez maintenant donné accès l'API GraphQL pour votre script.

Voici un résumé des informations dont il vous faut :

Un ID client, qui se trouve dans l'onglet des paramètres de l'application inscrite.

Une clé secrète client, qui se trouve dans l'onglet des paramètres de l'application inscrite.

L'identifiant de l'API GraphQL de WorkflowGen, qui se trouve dans sa page des paramètres.

Vous êtes maintenant prêt à inscrire votre script dans WorkflowGen.

Comme pour l'approvisionnement des utilisateurs, WorkflowGen doit savoir quelle application accède à l'API GraphQL. Vous devez donc inscrire l'application, qui est constituée de votre script.

Dans la page Applications du module d'administration de WorkflowGen, cliquez sur Nouvelle application.

Renseignez le formulaire :

Name : Mon application serveur

Votre application devrait maintenant paraître dans la liste d'applications.

Vous devriez maintenant avoir mis en place les composants nécessaires à faire des requêtes à l'API GraphQL depuis votre script en passant le jeton d'accès reçu d'Auth0 via le flux Client Credentials Grant.

{

"sub": "[email protected]",

"iss": "https://<workflowgen_url>/auth",

"aud": "https://<workflowgen_url>",

"exp": 1535627127,

"https://api.workflowgen.com/username": "[email protected]",

"given_name": "Some",

"family_name": "User",

"nickname": "some-user",

"name": "Some User",

"picture": "https://lh4.googleusercontent.com/path/to/photo.jpg",

"gender": "male",

"locale": "en",

"updated_at": "1970-01-01T00:00:00Z",

"email": "[email protected]",

"email_verified": true,

"nonce": "ffdd6d95-31e6-4466-84c4-43f8c0fbaae7",

"iat": 1535591128

}workflowgenplus://auth.init?provider=okta&server_address=https%3A%2F%2Fmacompagnie.com%2Fwfgen&client_id=0o7gdj4hs92yh7&metadata_url=https%3A%2F%2F{YOUR_OKTA_DOMAIN}%2Foauth2%2F{AUTH_SERVER_ID}%2F.well-known%2Fopenid-configuration&audience=https%3A%2F%2Fmacompagnie.com%2Fwfgen%2FgraphqlMettez à jour la chaîne de caractères de connexion à partir du Panneau de configuration.

Redémarrez vos services IIS.

Copiez leurs dossiers dans l'arborescence correspondante du nouveau serveur. Par exemple, si vous avez créé un service Web nommé MonServiceWeb qui est situé dans \wfgen\wfapps\WebServices\MonServiceWeb, vous devrez copier le dossier entier vers le même emplacement sur le nouveau serveur.

Créez l’application IIS avec les mêmes options de sécurité de répertoire sur le nouveau serveur pour les applications que vous avez copiées.

Pour les services Web ou applications SDK, assurez-vous de mettre à jour l'URL de l'application dans le module d'administration.

Pour les formulaires Web, assurez-vous de mettre à jour les données FORM_URL dans la définition des processus pour pointer vers le nouveau lien URL.

Répétez cette démarche pour chaque application personnalisée que vous avez créée.

Mettez à jour l'URL de l'application à partir du module de configuration.

Configurez l'application serveur :

Name : Mon application serveur

Copiez l'identifiant du client; vous en aurez besoin pour le flux Client Credentials Grant car vous ne pourrez plus le retrouver plus tard.

Ajoutez un URI de redirection. Il importe peu ce que vous saisissez car le flux Client Credentials Grant n'utilise pas cette valeur.

Cliquez sur Add, puis cliquez sur Next.

Dans la fenêtre Configure Application Credentials, générez une clé secrète client pour l'application serveur :

Cochez Generate a shared secret.

Copiez la valeur; vous en aurez besoin pour le flux Client Credentials Grant.

Cliquez sur Next.

Vérifiez la configuration puis cliquez sur Next.

Cliquez sur Close.

Cliquez sur l'application serveur que vous avec créée dans la section précédente, puis cliquez sur Add.

Vous devriez maintenant voir votre application serveur dans la liste d'applications clientes; assurez-vous qu'elle est sélectionnée.

Assurez-vous que les portées openid, profile et email sont cochées.

Cliquez sur OK.

Description : Une description qui indique clairement qui identifie clairement le script

Type : Non-interactive Client

Impersonate username : Un nom d'utilisateur qui a les permissions requises pour accéder à l'API GraphQL

Client ID : L'ID client que vous avez retrouvée plus tôt

Active : Cochez cette case

Cliquez sur Save.

Mon app monopageCopiez l'identifiant, dont vous aurez besoin dans l'application.

Redirect URI : https://monappmonopage.com/callback

Cliquez sur Add, puis cliquez sur Next.

Vérifiez la configuration et lorsque vous aurez terminé, cliquez sur Next puis sur Close.

Assurez-vous que les portées openid, profile et email sont cochées.

Cliquez sur OK, puis cliquez sur OK dans le menu du groupe d'applications WorkflowGen.

Application Type: machine-to-machine

Cliquez sur Create.

Description : Une description qui indique clairement qui identifie clairement le script

Type : Non-interactive Client

Impersonate username : Un nom d'utilisateur qui a les permissions requises pour accéder à l'API GraphQL

Client ID : L'ID client que vous avez retrouvée plus tôt

Active : Cochez cette case à cocher

Cliquez sur Save.

Assurez-vous d'avoir bien configuré l'authentification déléguée à Okta sur votre instance de WorkflowGen en suivant les instructions dans la section Authentification Okta.

Application type : Native Application

Entrez les informations suivantes :

App integration name : WorkflowGen Plus

Grant type : Cochez Authorization Code et Refresh Token

Sign-in redirect URIs : workflowgenplus://oidc

Sign-out redirect URIs : workflowgenplus://oidc

Controlled access : Cochez Allow everyone in your organization to access

Cliquez sur le bouton Save.

Cliquez sur Save.

Des fichiers .css, .js, .gif et .jpg

Des librairies .NET (fichiers .dll)

Une base de données relationnelle (MS SQL Server)

Un service Windows pour la synchronisation des annuaires, gestion des actions en retard, etc.

L’application WorkflowGen peut être installée sur un nouveau site Web IIS ou sur un site existant. Deux modules Web sont fournis avec WorkflowGen :

Le portail utilisateur pour les utilisateurs finaux

Le module d'administration pour les administrateurs et les gestionnaires de processus

Les actions de processus peuvent être traitées par certaines sous-applications Web, telles que EFORMASPX pour afficher des formulaires Web .NET et stocker les données une fois les formulaires soumis. Ces applications peuvent être natives ou développées en suivant les pré-requis et spécifications du SDK (kit de développement logiciel).

Cette application comporte l'application principale. Le portail utilisateur et le module d'administration se trouvent dans cette application :

\wfgen : Portail utilisateur

\wfgen\admin : Module d’administration

\wfgen\bin : Comporte tous les fichiers mémoires qui sont nécessaires pour lancer WorkflowGen

\wfgen\App_GlobalResources : Comporte les fichiers .resx qui sont nécessaires pour la mondialisation. Si vous désirez ajouter d'autres langues supportées par WorkflowGen, vous devrez ajouter les fichiers .resx connexes présents dans ce dossier.

\wfgen\js : Sert à stocker les fichiers JavaScript qui sont nécessaires pour lancer WorkflowGen

\wfgen\wfapps : Comporte tous les applications SDK, les formulaires Web ou les services Web utilisés par vos processus WorkflowGen

\wfgen\ws : Comporte l'API de service Web de WorkflowGen

\wfgen\App_Themes : Comporte les styles du portail utilisateur et du module d'administration. Les styles sont entièrement personnalisables pour les deux modules. Chaque module possède son fichier CSS respectif. Pour créer votre thème (« skin ») personnalisé, consultez la section dans le (disponible en anglais uniquement). Vous pouvez modifier le thème actuellement sélectionné dans l'onglet du panneau de configuration du module d'administration.

Le dossier \wfgen\wfapps\webservices sert à stocker vos propres procédures SDK. Consultez le WorkflowGen Integration Guide (disponible en anglais uniquement) pour plus d'informations.

Le dossier \wfgen\wfapps\webforms sert à stocker les formulaires Web utilisés dans les processus.

Ces exécutions de tâches automatiques sont assurées par ce service Windows :

Gestion des exceptions d'actions en retard

Gestion des notifications

Suppressions des délégations inactives

Suppressions des activités fantômes (la liste des actions initiées mais jamais lancées)

Ce service est installé par l'ensemble de configuration et est lancé automatiquement après l'installation.

Le chemin d'installation suggéré par défaut se trouve sur DISQUE:\Program Files\Advantys\WorkflowGen\Services\bin\WfgWorkflowEngineService.exe.

La synchronisation automatique des utilisateurs et groupes est assurée par ce service Windows. Ce service est installé par le pack d’installation et lancé automatiquement après l'installation.